آموزش نصب و فعال سازی ModSecurity در Ubuntu و Debian

مدت زمان مطالعه : 10 دقیقه

مدت زمان مطالعه : 10 دقیقه  0 کامنت

0 کامنتاگه وب سایتت روی سرور آپاچی اجرا میشه و ترافیک واقعی کاربران برات مهمه، پس امنیتش هم نباید به شانس و حدس و گمان سپرده بشه. حملاتی مثل SQL Injection، اسکن و نفوذ خودکار ربات ها، XSS و سوء استفاده از باگ های اپلیکیشن، هر روز بی صدا اتفاق میوفتن حتی اگه خودت متوجهشون نشی.

اینجاست که ModSecurity وارد ماجرا میشه؛ یه Web Application Firewall قدرتمند که قبل از رسیدن درخواست های مشکوک به هسته سایت، جلوی اونها می ایسته و عملاً تبدیل میشه به محافظ نامرئی اپلیکیشن وب.

خبر خوب اینه که نصب و راه اندازی ModSecurity روی اوبونتو قرار نیست پیچیده یا ترسناک باشه. اگر دنبال یه راه حل حرفه ای برای بالا بردن امنیت وب سایتت بدون هزینه های سنگین و ابزارهای پیچیده هستی، این راهنما دقیقاً همون چیزیه که بهش نیاز داری. آماده ای یک لایه دفاعی جدی به سرورت اضافه کنیم؟!

نکته مهم برای کاربران Debian 12 (Bookworm)

تو نسخه های جدید Debian، ممکنه که بسته modsecurity-crs به صورت خودکار همراه ModSecurity نصب شده باشه. نصب دستی مجدد CRS میتونه باعث تداخل قوانین و جلوگیری از اجرای Apache بشه پس قبل از ادامه، وضعیت بسته رو بررسی کنید:

dpkg -l | grep modsecurity-crs

اگه این بسته نصب بود، نیازی به نصب مجدد CRS ندارید.

نحوه نصب و تنظیم ModSecurity برای آپاچی در اوبونتو

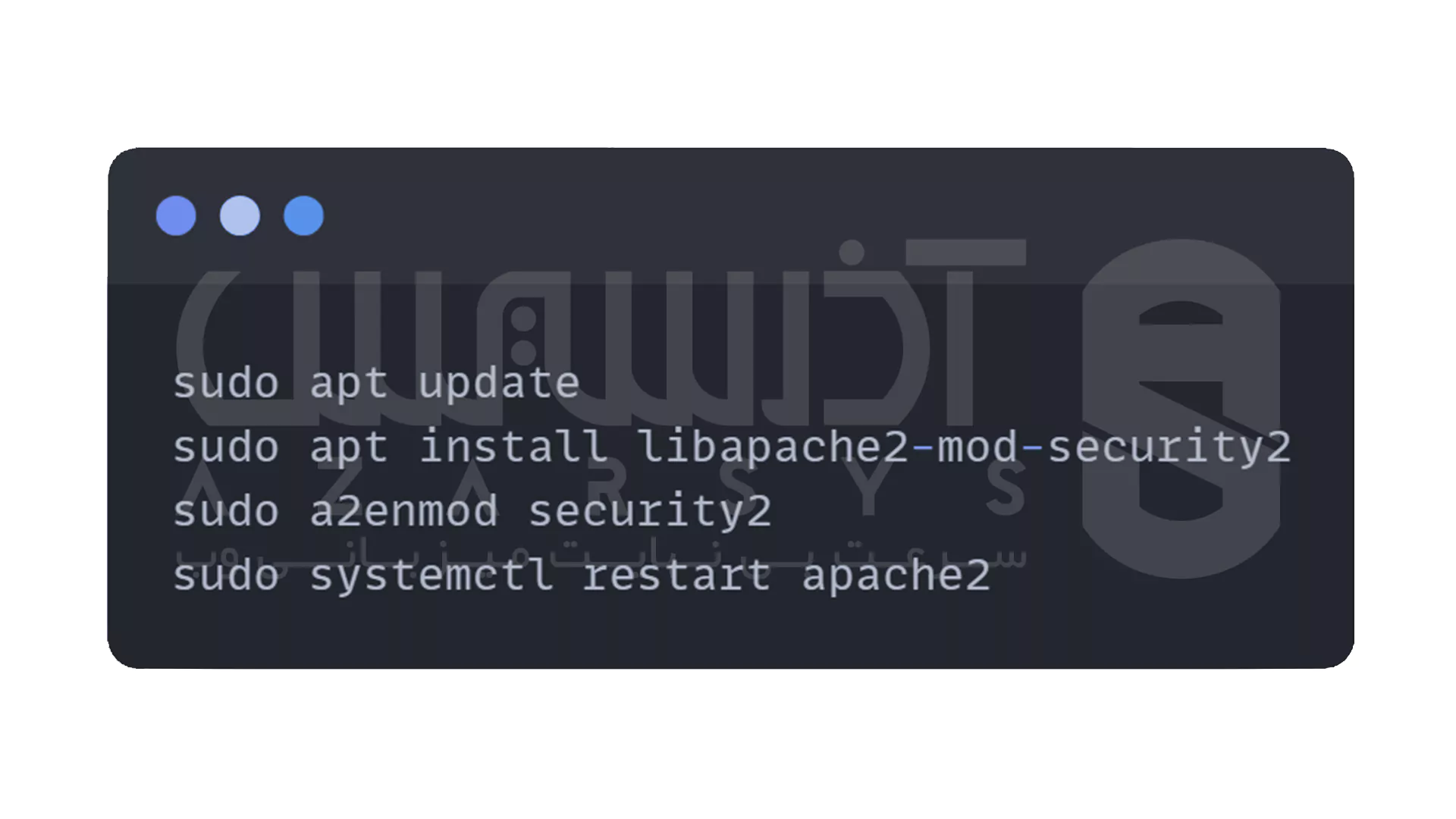

مرحله 1: نصب ModSecurity در Ubuntu

sudo apt update sudo apt install libapache2-mod-security2 sudo a2enmod security2 sudo systemctl restart apache2

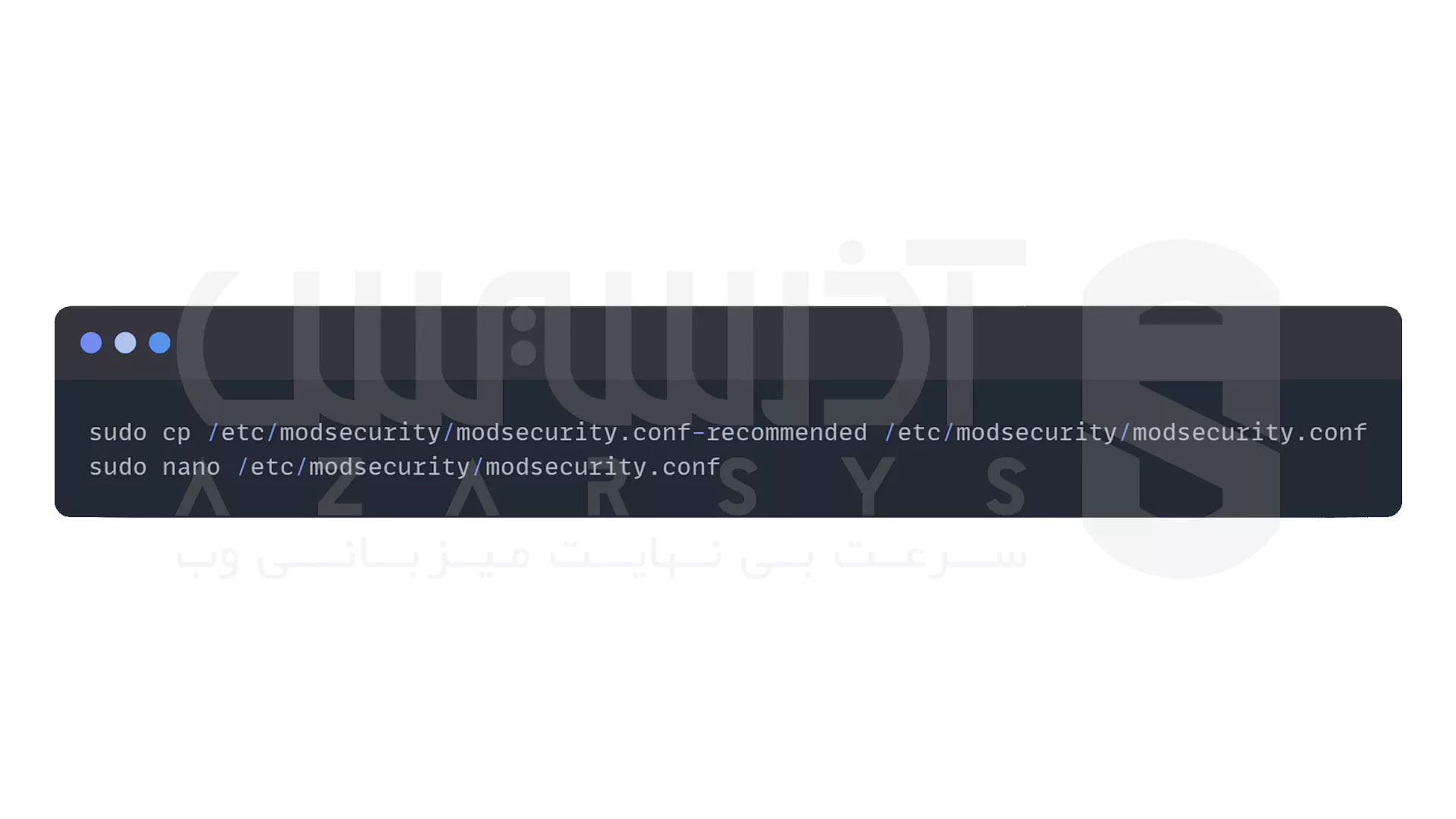

مرحله 2: فعال سازی حالت Blocking Mode

sudo cp /etc/modsecurity/modsecurity.conf-recommended /etc/modsecurity/modsecurity.conf sudo nano /etc/modsecurity/modsecurity.conf

خط زیر رو از حالت DetectionOnly به حالت On تغییر بدید:

SecRuleEngine On

سپس:

sudo systemctl restart apache2

مرحله 3: نصب و فعال سازی OWASP CRS

git clone https://github.com/coreruleset/coreruleset.git cd coreruleset/ sudo mv crs-setup.conf.example /etc/modsecurity/crs-setup.conf sudo mv rules/ /etc/modsecurity/

فایل زیر رو بررسی کنید:

sudo nano /etc/apache2/mods-enabled/security2.conf

باید شامل خط های زیر باشه:

IncludeOptional /etc/modsecurity/*.conf Include /etc/modsecurity/rules/*.conf

ریستارت Apache:

sudo systemctl restart apache2

مرحله 4: تست عملکرد ModSecurity

ویرایش VirtualHost:

sudo nano /etc/apache2/sites-available/000-default.conf

افزودن تست Rule:

SecRuleEngine On SecRule ARGS:testparam "@contains test" "id:254,deny,status:403,msg:'Test Successful'"

سپس:

sudo systemctl restart apache2

تست در مرورگر:

http://SERVER-IP/?testparam=test

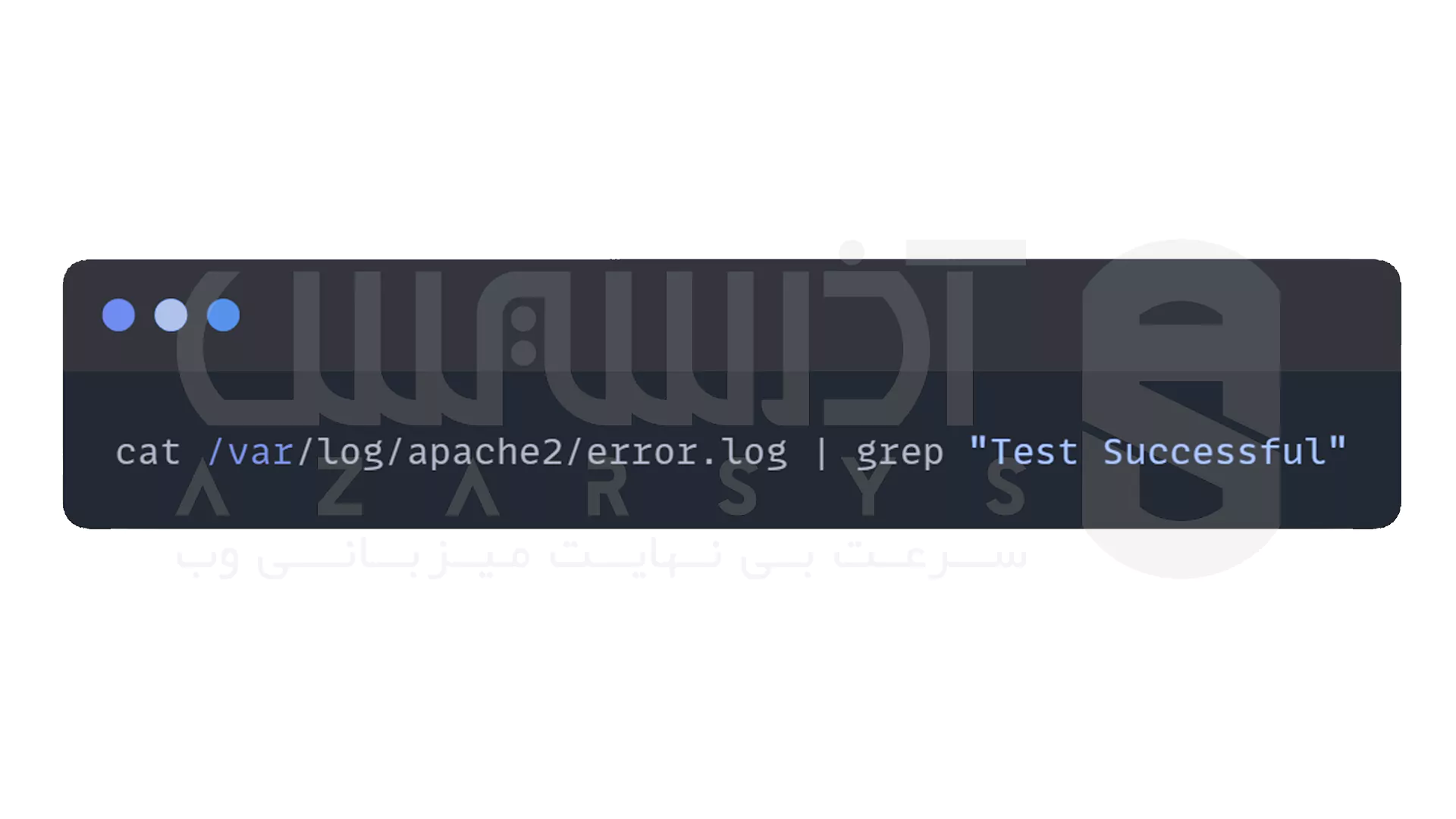

و بررسی لاگ:

cat /var/log/apache2/error.log | grep "Test Successful"

ModSecurity دقیقاً چه تأثیری روی امنیت و عملکرد سایت دارد؟

ModSecurity بهعنوان یک Web Application Firewall، جلوی حملات وب مثل SQL Injection و XSS رو می گیره، اما فقط نصب و فعال سازی کافی نیست. Ruleهای امنیتی روی تجربه کاربر، عملکرد سرور و حتی پاسخدهی اپلیکیشن تأثیر میذارن و گاهی ممکنه درخواست های سالم هم مسدود بشن (False Positive).

برای نتیجه بهتر، باید Rule ها مرتب تنظیم و تست بشن، لاگ ها مانیتور بشن و توی محیط های پرترافیک مصرف CPU و I/O کنترل بشه. در نهایت، ModSecurity وقتی مؤثره که بخشی از یک استراتژی امنیتی چندلایه باشه، نه فقط یه ابزار دفاعی ساده.

نمونه لاگ واقعی ModSecurity

مثال حمله SQL Injection (شبیه سازی آموزشی)

درخواست مخرب نمونه:

http://SERVER-IP/login.php?user=admin' OR 1=1 --

نمونه لاگ واقعی در audit.log:

Message: Warning. Pattern match "(?i:(?:union.*select|select.*from))" at ARGS:user Action: Intercepted (phase 2) [severity "CRITICAL"] [id "942100"] [msg "SQL Injection Attack Detected"]

این لاگ نشان میده که CRS حمله رو شناسایی و بلاک کرده.

مثال حمله XSS

درخواست:

http://SERVER-IP/?q=<script>alert(1)</script>

نمونه لاگ:

[id "941130"] [msg "XSS Filter - Category 1: Script Tag Vector"] status: 403, action: deny

بخش فنی تکمیلی: درک لاگها و منطق Ruleها

هر هشدار ModSecurity فقط یک زنگ خطر ساده نیست؛ نتیجه پردازش Rule ها و الگوهای رفتاریه که درخواست های ورودی رو بررسی میکنن. لاگ ها اطلاعات مهمی مثل شناسه Rule، نوع حمله، پارامتر آسیبپذیر و شدت رخداد رو ثبت میکنن.

تحلیل این لاگ ها به ما کمک میکنه بفهمیم:

چه حملاتی سایت رو تهدید میکنن

کدوم Rule ها نیاز به تنظیم دقیق تر دارن

کدام رویدادها واقعاً خطرناک هستن

مقایسه ModSecurity با Fail2ban و NAXSI

| ابزار | نوع محافظت | لایه امنیتی | سناریوی مناسب |

|---|---|---|---|

| ModSecurity | تحلیل محتوای درخواست HTTP + Rule-Based | لایه اپلیکیشن (WAF) | حملات وب، تزریق ها، XSS |

| Fail2ban | بلاک IP براساس لاگ | لایه سیستم / شبکه | Brute-Force , SSH , Login Attempts |

| NAXSI | Whitelist-Based WAF برای Nginx | لایه اپلیکیشن | ترافیک ساختاریافته و کنترل شده |

پیشنهاد حرفه ای:

اگه Apache دارید: ModSecurity + CRS بهترین گزینه ست

اگه Nginx دارید: NAXSI یا نسخه Nginx ModSecurity

برای حملات Login: Fail2ban ابزار مکمل عالی ست (جایگزین WAF نیست)

پیشنهاد های امنیتی پیشرفته

برای بیشترین سطح محافظت:

افزایش تدریجی Paranoia Level

اتصال لاگ های ModSecurity را به SIEM یا ELK

Disable کردن قوانین غیرضروری برای کم کردن False-Positive

استفاده نکردن از حالت DetectionOnly در محیط های Production

تعریف کردن Rule های اختصاصی برای API ها

استفاده از موارد زیر همراه با ModSecurity از:

Fail2ban

Rate-Limit

HTTPS + HSTS

بهترین نتیجه زمانی به دست میاد که WAF بخشی از یک Security Stack چندلایه باشه.

مطالعه بیشتر و منابع پیشنهادی

برای درک عمیق ModSecurity و OWASP CRS، منابع زیر مفیدن:

مستندات OWASP CRS و Apache ModSecurity

مقالات تحلیلی OWASP

مطالعات موردی پیاده سازی WAF

مطالعه این مطالب، پیاده سازی رو از کار فنی ساده به تصمیمی آگاهانه و استاندارد تبدیل میکنه.

سخن آخر

حالا که ModSecurity رو نصب و راه اندازی کردی، با خیال راحت میتونی از امنیت سایتت لذت ببری. یادت باشه که امنیت هیچ وقت ثابت نیست و همیشه در حال تغییر و بهروزرسانیه. بنابراین، ابزارهایی مثل ModSecurity باید بخشی از استراتژی کلی امنیتی سایتت باشه.

یک سایت امن فقط بازدیدکننده ها رو محافظت نمی کنه، بلکه باعث میشه رتبه ات توی گوگل بالاتر بره و اعتماد بیشتری جلب کنی. پس امنیت رو جدی بگیر، تغییرات رو تست کن و همیشه به روز باش. همین امروز برای امنیت سایتت قدم بردار و فردا نتایجشو ببین!

برای سرور لینوکس امن و مطمئن، پیشنهادات آذرسیس رو از دست نده!

بله، اما بهصورت ماژول جداگانه و با تنظیمات متفاوت.

خیر، فقط آشنایی پایه با لینوکس و مدیریت سرور کافیه.