راهنمای کامل اجرای ابزار امنیتی Lynis در AlmaLinux (گام به گام)

مدت زمان مطالعه : 13 دقیقه

مدت زمان مطالعه : 13 دقیقه  0 کامنت

0 کامنتاگه به فکر امنیت سرورت هستی، اجرای Lynis در AlmaLinux دقیقاً همون چیزیه که می خوای! توی دنیای امروزی که امنیت سایبری اهمیت زیادی پیدا کرده، باید بدونی سرورت در چه وضعیه. مخصوصاً اگه از AlmaLinux استفاده می کنی. Lynis اینجا می تونه کمک بزرگی باشه، یه ابزار متنباز، سبک و قوی که با یه اسکن ساده، کلی اطلاعات امنیتی بهت میده و میگه کجاها رو باید درست کنی. توی این مقاله با هم می ریم سراغ نصب و اجرای Lynis روی AlmaLinux، مرحله به مرحله و ساده. پس بزن بریم!

ابزار امنیتی Lynis چیست؟

Lynis یک ابزار امنیتی متن باز برای سیستم عاملهای یونیکس و شبه یونیکس است که برای بررسی و ارزیابی امنیت سیستم ها استفاده می شود. این ابزار با اسکن سیستم، مشکلات امنیتی، خطا های پیکربندی و نکات مهم را گزارش می دهد. Lynis نیازی به نصب نرم افزار های اضافی ندارد، سبک است و به راحتی اجرا می شود. همچنین قابل تنظیم و توسعه پذیر است و می تواند با نیاز های خاص امنیتی سازگار شود. به دلیل سادگی، انعطاف پذیری و پوشش گسترده، Lynis برای مدیران سیستم و متخصصان امنیتی ابزار مفیدی به شمار می رود.

ویژگی های این ابزار شامل موارد زیر است:

- ممیزی امنیتی:

Lynis با اسکن سیستم برای یافتن آسیب پذیری ها، پیکربندی های نادرست و مشکلات امنیتی بالقوه، ممیزی های امنیتی را انجام می دهد. این ابزار جنبه های مختلف سیستم، از جمله احراز هویت، مجوز های فایل، پارامتر های هسته و تنظیمات شبکه را بررسی می کند.

- بررسی های انطباق:

این ابزار شامل بررسی هایی برای انطباق با استاندارد های امنیتی و بهترین شیوه ها، مانند معیار های CIS (مرکز امنیت اینترنت) است. این به کاربران امکان می دهد سیستم های خود را در برابر دستور العمل های امنیتی شناخته شده در صنعت ارزیابی کنند.

- سفارشی سازی:

Lynis بسیار قابل تنظیم است. کاربران می توانند با افزودن تست های سفارشی، افزونه ها یا اصلاح بررسی های موجود، عملکرد آن را گسترش دهند. این انعطاف پذیری سازمان ها را قادر می سازد تا Lynis را با نیازهای امنیتی خاص خود تطبیق دهند.

- گزارش دهی:

پس از اسکن، Lynis گزارشی دقیق و قابل خواندن توسط انسان تولید می کند که وضعیت امنیتی سیستم را مشخص می کند. این گزارش شامل توصیه هایی برای بهبود امنیت است و آن را به منبعی ارزشمند برای مدیران سیستم و متخصصان امنیت تبدیل می کند.

- غیرمداخله گر:

Lynis به گونه ای طراحی شده است که غیرمداخله گر باشد و در طول فرآیند حسابرسی، تغییری در سیستم ایجاد نکند.

- ثبت گزارش و اعلان ها:

این ابزار، ثبت گزارش کرده و به کاربران امکان بررسی اسکن های تاریخی را بررسی کرده و ردیابی تغییرات را در طول زمان را می دهد. علاوه بر این، Lynis را می توانید برای ارسال اعلان یا هشدار بر اساس یافته های امنیتی خاص یا تغییرات در سیستم پیکربندی کرد.

- پلاگین ها و ماژول ها:

Lynis با پشتیبانی از افزونه ها و ماژولها، کاربران را قادر می سازد تا قابلیت های خود را بیشتر گسترش دهند. این می تواند شامل آزمایش های اضافی، اسکریپت های سفارشی یا ادغام با سایر ابزار های امنیتی باشد.

- پیشنهادات هوشمند:

Lynis در کنار شناسایی مسائل امنیتی، پیشنهادات و توصیه های هوشمندانه ای برای کاهش خطرات ارائه می دهد. این به کاربران کمک می کند تا زمینه یافته ها را درک کرده و اقدامات مناسب را انجام دهند.

- قابلیت حمل:

Lynis مستقل از پلتفرم است و می تواند بر روی طیف گسترده ای از سیستم عامل های یونیکس و شبه یونیکس، از جمله توزیع های لینوکس، FreeBSD، macOS و سایر موارد اجرا شود. این امر آن را به ابزاری همه کاره برای ارزیابی امنیت در محیط های مختلف تبدیل می کند.

نحوه اجرای ابزار امنیتی Lynis در AlmaLinux

در صورتی که سیستم شما به کد های مخرب یا آسیب پذیر آلوده شده باشد، می توانید با استفاده از ابزار امنیتی Lynis امنیت آن را بررسی و ارتقاء دهید. در این بخش، نحوه اجرای ابزار امنیتی Lynis در سیستم عامل AlmaLinux را به شما آموزش خواهیم داد.

پیش نیاز

- سیستم AlmaLinux

- حساب کاربری با امتیازات sudo

📌 مرحله اول: نصب ابزار امنیتی Lynis در آلمالینوکس

- اولین کاری که باید برای ابزار امنیتی Lynis انجام دهید این است که پیش نیازهای لازم را نصب کنید. به این منظور وارد سرور خود شوید و دستور زیر را اجرا کنید:

sudo dnf install ca-certificates curl nss openssl -y

- سپس مخزنی جدید با دستور زیر ایجاد کنید:

sudo nano /etc/yum.repos.d/cisofy-lynis.repo

- سپس دستور زیر را در فایل paste کنید:

[lynis]

name=CISOfy Software - Lynis package

baseurl=https://packages.cisofy.com/community/lynis/rpm/

enabled=1

gpgkey=https://packages.cisofy.com/keys/cisofy-software-rpms-public.key

gpgcheck=1

priority=2

- فایل را پس از ذخیره، ببندید.

- Lynis را با دستور زیر نصب کنید:

sudo dnf install lynis -y

- با این روش، نصب باید بدون مشکل انجام شود.

📌 مرحله دوم: نحوه اسکن با ابزار امنیتی Lynis

- اکنون می توانید یک auditing امنیتی روی ماشین آلمالینوکس خود با دستور زیر اجرا کنید:

sudo lynis audit system

- اسکن مورد نظر مدتی طول می کشد. این مدت زمان به سرعت سخت افزار شما و تعداد بسته های نصب شده بستگی دارد.

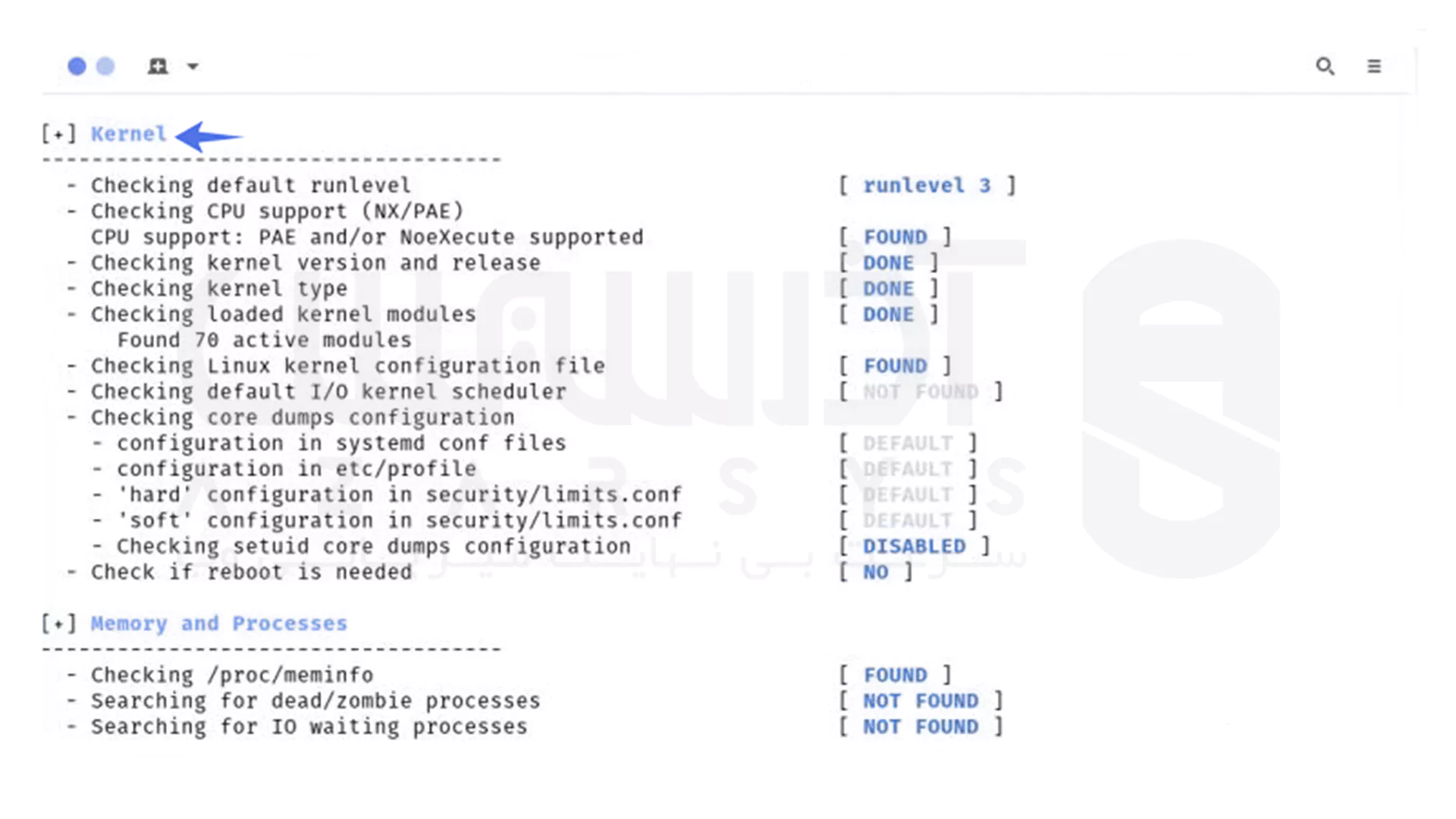

- خروجی های زیادی را مشاهده خواهید کرد (شکل A).

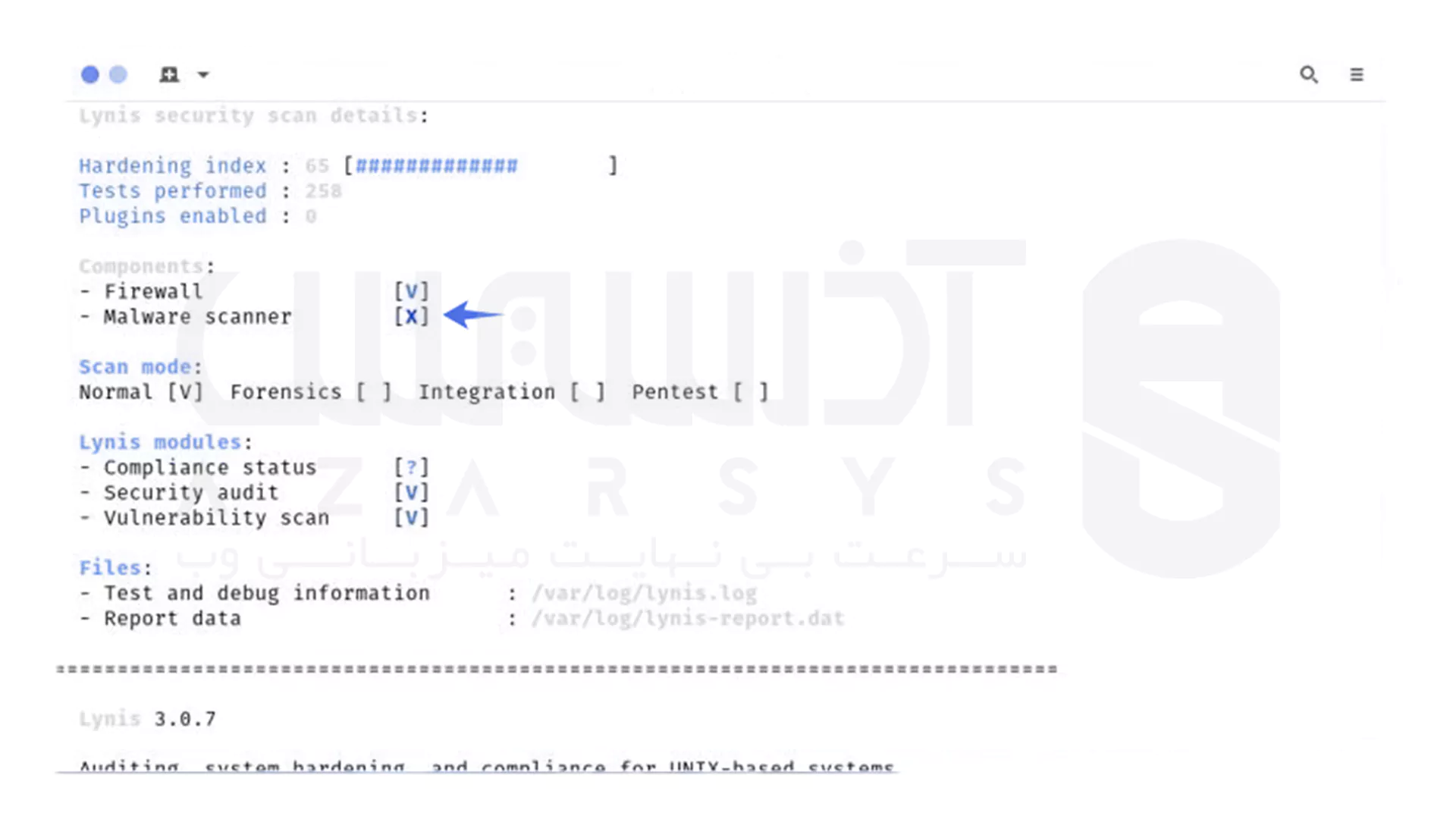

- اسکن نباید بیش از 2 تا 5 دقیقه طول بکشد. اگر در خروجی بخش قرمز رنگی را مشاهده کردید، این مشکلی است که به احتمال زیاد باید آن را حل کنید. چرا که در پایان ممکن است متوجه شوید که Lynis سروری فاقد اسکنر بدافزار (malware (scanner را شناسایی کرده باشد (شکل B).

- می توانید در خروجی اسکن scroll کنید، یا می توانید اسکن را دوباره اجرا کنید و خروجی را برای مشاهده بعدی به فایلی ارسال کنید. برای انجام این کار، دستور را زیر را اجرا کنید:

sudo lynis audit system > audit_results

- تنها نقطه ضعفی که هنگام مشاهده فایل فوق وجود دارد، این است که عدم قالب بندی می تواند خواندن آن را سخت تر کند.

📌 مرحله سوم: نحوه نصب ابزار امنیتی Lynis – نحوه اضافه کردن Lynis cron job

- ممکن است بخواهید یک cron job را برای اجرای روزانه اسکنر Lynis ایجاد کنید. اسکریپت روزانه جدیدی با دستور زیر ایجاد کنید:

sudo nano /etc/cron.daily/lynis

- در اسکریپت مورد نظر موارد زیر را قرار دهید:

!/bin/sh

set -u

DATE=$(date +%Y%m%d)

HOST=$(hostname)

LOG_DIR="/var/log/lynis"

REPORT="$LOG_DIR/report-${HOST}.${DATE}"DATA="$LOG_DIR/report-data-${HOST}.${DATE}.txt"Run Lynis

lynis audit system --cronjob > ${REPORT}Optional step: Move report file if it exists

if [ -f /var/log/lynis-report.dat ]; then

mv /var/log/lynis-report.dat ${DATA}fi

The End

- فایل را پس از ذخیره، ببندید.

- مطمئن شوید که log دایرکتوری را با استفاده از دستور زیر ایجاد کرده اید:

sudo mkdir /var/log/lynis

- cron job جدید اکنون با job های روزانه اجرا می شود و یافته های خود را در /var/log/lynis گزارش می دهد.

تمام مراحلی که برای اجرای audit امنیتی در آلمالینوکس با کمک ابزار امنیتی Lynis وجود دارد، به پایان رسید.

این را به cron job روزانه خود اضافه کنید و سپس فایل log را هر روز صبح چک کنید.

سخن آخر

در دنیای پرتلاطم امنیت سایبری، بهرهگیری از ابزار هایی مانند Lynis می تواند نقشی کلیدی در ارتقای سطح ایمنی سیستم های لینوکسی ایفا کند. همان طور که در این مقاله مشاهده کردید، اجرای ابزار امنیتی Lynis در AlmaLinux فرآیندی ساده ولی بسیار مؤثر در شناسایی نقاط ضعف امنیتی است. با بررسی منظم سیستم ها و پیاده سازی توصیه های ارائه شده توسط این ابزار، می توانید گام بلندی به سوی محافظت بهتر از زیرساخت های IT خود بردارید.

برای آشنایی بیشتر با ابزار های امنیتی متن باز، راهکار های تخصصی لینوکس، و محصولات امنیتی پیشرفته، پیشنهاد میکنیم به بخش محصولات و مقالات تخصصی وبسایت آذرسیس مراجعه کنید.

دانش و تجربه تیم آذرسیس می تواند مسیر شما را به سوی زیر ساختی امن تر و پایدار تر هموار کند!

خیر، Lynis می تواند بدون تنظیمات قبلی اجرا شود و با تنظیمات پیش فرض یک اسکن جامع انجام دهد. البته امکان پیکربندی های اضافی نیز وجود دارد.

خیر، Lynis به صورت مستقل و بدون نیاز به نصب ابزار های دیگر اجرا می شود و از مولفه های موجود سیستم برای اسکن استفاده می کند.