مدت زمان مطالعه : 0 دقیقه

مدت زمان مطالعه : 0 دقیقه ۰ کامنت

۰ کامنتطراحی وبسایت یکی از محبوب ترین روش های کسب درآمد در بین مخاطبان حوزه است. یکی از ابزار های کمکی قدرتمند برای طراحی وبسایت که در این زمینه بسیار خوش درخشیده است، وردپرس یا همان سیستم مدیریت محتوا CMS می باشد. با وجود امنیت بی نقص و کاربردی بودن این سیستم، نمی توان به عنوان وب مستر بک دور در وردپرس و هوشیار بودن نسب به این تهدید جدی را نادیده گرفت و همواره باید در این مورد حساسیت زیادی را به خرج داد. Backdoor، به ورود غیر مجاز برای به دست آوردن اطلاعات شخصی وحساس در یک سایت وردپرسی گفته می شود. در این آموزش به تکنیک های پاکسازی وبسایت از بک دور خواهیم پرداخت. همراه ما باشید!

Backdoor چیست؟

Backdoor، اسکریپتی است که به صورت ناشناس در وبسایت کاربر توسط افراد سودجو به منظور دسترسی غیر مجاز و دور زدن مسیر احراز هویت جایگزاری می شود. آنها با جایگزاری این اسکریپت و آپدیت کردن آن امکان دسترسی مجدد به وبسایت، حتی در صورت پاکسازی و مسدود کردن آن توسط کاربر را خواهند داشت.

نحوه کارکرد Backdoors

برخی از Backdoor ها قابلیت ایجاد نام کاربری برای ورود غیر مجاز به قسمت مدیریت را دارند این نوع به افراد سودجو کمک می کند تا به آسانی و با تایپ یک نام کاربری و رمز عبور وارد سیستم شود. قسمت بد ماجرا این است که نام کاربری به صورت مخفی بوده و شما حتی نمی دانید که شخص دیگری به وب سایت دسترسی پیدا کرده است!

با Backdoor های پیچیده تر آنها می توانند کد PHP را اجرا کرده و به مرورگر دلخواه خود ارسال کنند. همچنین این افراد با دسترسی غیر مجز به سرور کاربر می توانند ایمیل اسپم ساخته و به آدرس مد نظر خود ارسال کنند. درمواردی دیگر نیز مشاهده شده است که می توانند دستورات SQL را نیز اجرا کنند!

دقت کنید که برخی از هکرها برای محکم کاری بیش از یک فایل Backdoor را ایجاد می کنند تا در صورت نیاز و یا پاک شدن یکی از آنها توسط کاربر، امکان دسترسی به سرور از فایل آپلود شده دیگری را داشته باشند.

فایل های ذخیره و مخفی شده بک دور در وردپرس

در این بخش، مکان و فایل هایی که Backdoor می توانند در یک سایت ورودپرسی مخفی شود را مورد بررسی قرار خواهیم کرد:

در هر موردی که برررسی کرده ایم، Backdoors به شکل فایل وردپرس تغییر شکل داده است. کدهای Backdoor در یک سایت وردپرس معمولاً در مکانهای زیر ذخیره میشوند:

- Themes و قالب های وردپرسی:

توصیه کارشناسان آذرسیس و افراد متخصص همواره بر این است که تم و قالب هایی که قدیمی شده و دیگر از آن استفاده نمی کنید را حذف کنید!

بسیاری از کاربران بر این باورند که بک دور ایجاد شده فقط در قالبی جایگذاری می شود که در حال حاظر Active بوده و از آن استفاده می شود، اما این باور همیشه صادق نخواهد بود و فایل مخرب می تواند در قالب قدیمی و بلا استفاده نیز آپلود شود.

دقت داشته باشید که در مواردی ، حتی با بهروزرسانی سایت وردپرس نیز کد موجود در قالب بازنویسی نخواهد شد. این همان دلیلی است که تاکید میکنیم تمام قالب های غیرفعال خود را حذف کنید.

- پلاگین و افزونه های وردپرسی

مکان مناسب دیگری که افراد سودجو تمایل به جایگزاری Backdoor در آن را دارند، افزونه های وردپرسی می باشد. از دلایل که این افراد فایل مخرب را در افزونه را جایگزاری می کنند: عدم تمایل کاربران به بروزرسانی پلاگین ها، ضعف در کدنویسی بعضی از افزونه ها و عدم بررسی افزونه ها ازجانب کاربران می باشد.

- پوشه آپلود عکس

اگر به عنوان یک وبلاگ نویس عکس هایی را در سایت خود آپلود کرده و از آنها در پست خود استفاده می کنید، مراقب Backdoor باشید!

روزانه تعداد زیادی تصاویر در سایت آپلود می شوند که در تاریخ و روز متفاوت در فایلی نگه داری می شودند. افراد سودجو به خوبی می دانند که شما وقت زیادی را برای بررسی این تعداد از فایل را نخواهید داشت، بنابراین فرصت را برای جایگزاری بک دور غنیمت می شمارند.

اما راه کار مشکل چیست؟ ما به به شما نصب نرم افزار Sucuri را پیشنهادمی کنیم که با مدیریت زمان می تواند فولدر های تصاویر شما را مانیتور کند.

- فایل wp-config.php

این فایل حاوی اطلاعات مهمی است که برای پیکربندی وردپرس مورد استفاده قرار می گیرد. قابل ذکر است که این فایل نیز می تواند یکی از فایل های هدفمند برای افراد سودجو باشد.

- پوشه wp-includes

این پوشه حاوی فایل های PHP مورد نیاز برای اجرای صحیح وردپرس به شمار می رود. این مکان دیگری است که می توان بک دور را در آنجا پیدا کرد. همان طور که اشاره شد، این افراد برای اطمینان فایل مخرب را در بیش از یک جا آپلود می کنند تا در صورت از بین رفتن یکی از نسخه دیگر استفاده کنند. معمولا نسخه دوم این فایل می باشد.

نمونه های جایگزاری شده Backdoor

در این قسمت به چند نمونه از بخش هایی که افراد سودجو Backdoor را در آنجا آپلود کرده اند، اشاره خواهیم کرد:

یکی از سایتهایی که پاکسازی شد، Backdoor در پوشه wp-includes قرار داشت. این فایل که با نام wp-user.php ذخیره شده بود، در واقع پس از بررسی معلوم شد که اصلا به هنگام نصب وردپرس وجود نداشت.

در نمونه دیگر، یک فایل PHP به نام hello.php در پوشه آپلودها یافت شد که به عنوان پلاگین Hello Dolly ثبت شده بود. نکته عجیب این است که هکر آن را به جای پوشه افزونه ها در پوشه آپلود قرار داده بود.

در این بررسی، Backdoor هایی نیز یافت شد که در آنها از پسوند فایل .php استفاده نشده بود. یک فایلی مخرب دیگری نیز پیدا کردیم که به نام wp-content.old.tmp ذخیره شده بود.

درنمونه هایی نیز یافت شد که Backdoor در فایل هایی با پسوند zip. آپلود شده بودند. همانطور که می بینید، هکرها هنگام مخفی کردن یک Backdoor می توانند رویکردهای بسیار خلاقانه ای داشته باشند.

در بیشتر موارد، فایل ها با کد Base64 کدگذاری می شوند که منجر به انواع عملیات خواهد شد. به عنوان مثال، آنها می توانند پیوندهای هرزنامه اضافه و صفحات دیگری را اضافه کنند، سایت اصلی را به صفحات هرزنامه هدایت کنند و بسیاری از موارد دیگر.

اکنون می دانید که Backdoor چیست و در کجا ممکن است مخفی شود. اما قسمت سخت ماجرا پیدا کردن آن است!

خبر خوب برای شما این است که با یافتن Backdoor ، پاک کردن آن به آسانی حذف فایل یا کد می باشد.

روش های پیدا کردن و پاکسازی Backdoor در سایت وردپرسی هک شده

در این قسمت به روش های پیدا کردن بک دور در وردپرس هک شده اشاره خواهیم کرد:

اسکن کد

ساده ترین راه اسکن وب سایت از Backdoor، استفاده از افزونه اسکنر بدافزار وردپرس می باشد. پیشنهاد ما نصب Securi می باشد چرا این نرم افزار به شما کمک خواهد کرد تا 450000 حمله وردپرس را در کمتر از 3 ماه مسدود کنید.

افزونه رایگان Sucuri Security برای وردپرس می باشد که به شما این امکان را می دهد تا وب سایت خود را از تهدیدهای رایج اسکن کرده و امنیت وردپرس خود را افزایش دهید. نسخه پولی شامل یک اسکنر از سمت سرور است که هر روز یک بار اجرا شده و به دنبال Backdoor و سایر مسائل امنیتی خواهد بود.

اگر با پلاگین ها آشنایی ندارید و یا تشخیص کد مد نظر از بین هزاران کد برایتان سخت است، پیشنهاد می کنیم افزون مورد نظر را پاک کرده و مجددا نصب کنید.

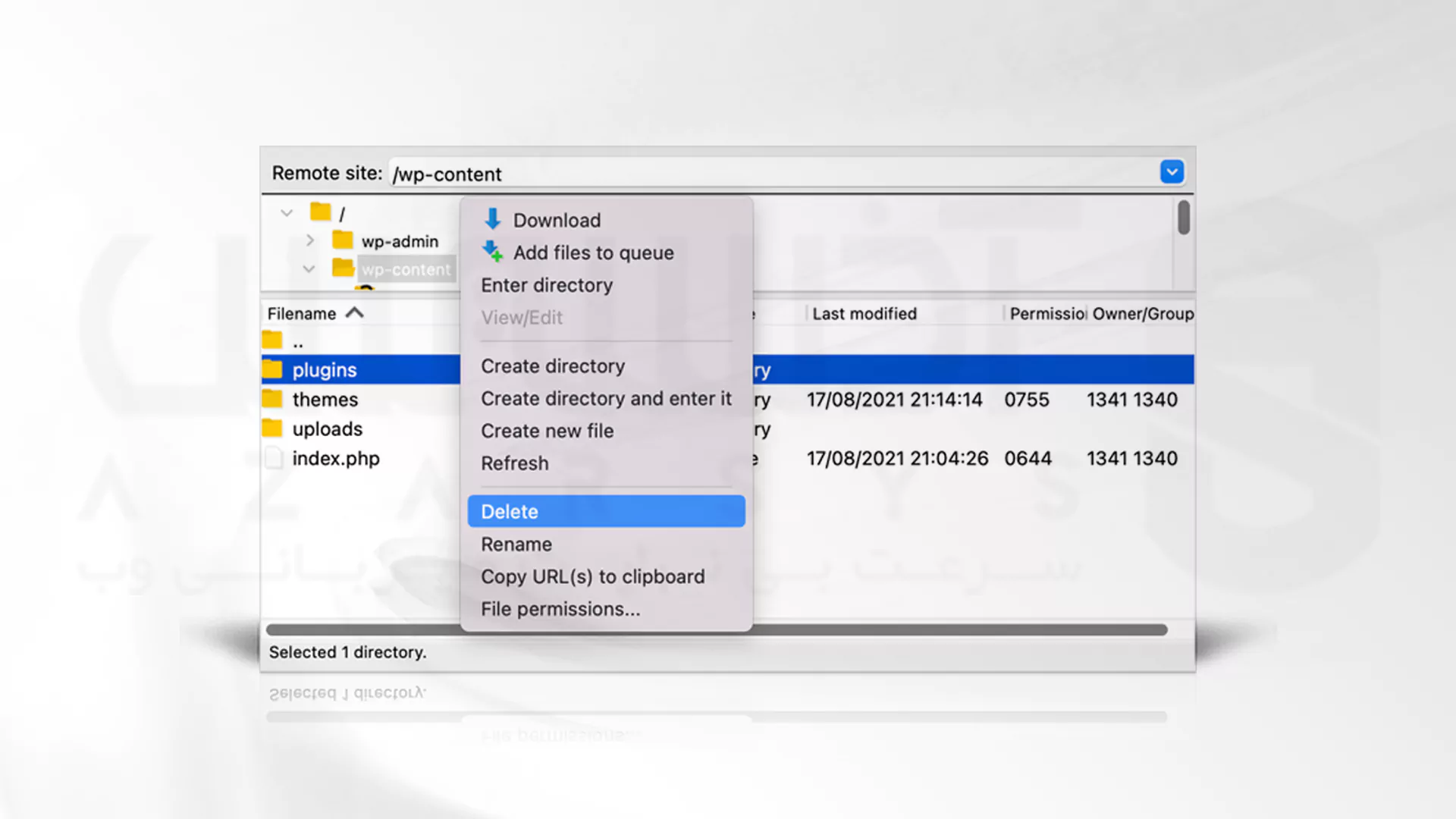

حذف پوشه پلاگین ها

یکی دیگر از روش های پیدا کردن Backdoor در سایت وردپرس هک شده، جستجو کردن فایلها و کدهای مشکوک در چندین پوشه افزونه های مختلف فرآیندی زمانبر می باشد که برای هرکاربر انجا این کار مقدور نخواهد بود، در ضمن هیچ تضمینی نیز وجود ندارد که با این روش Backdoor پیدا خواهد شد!

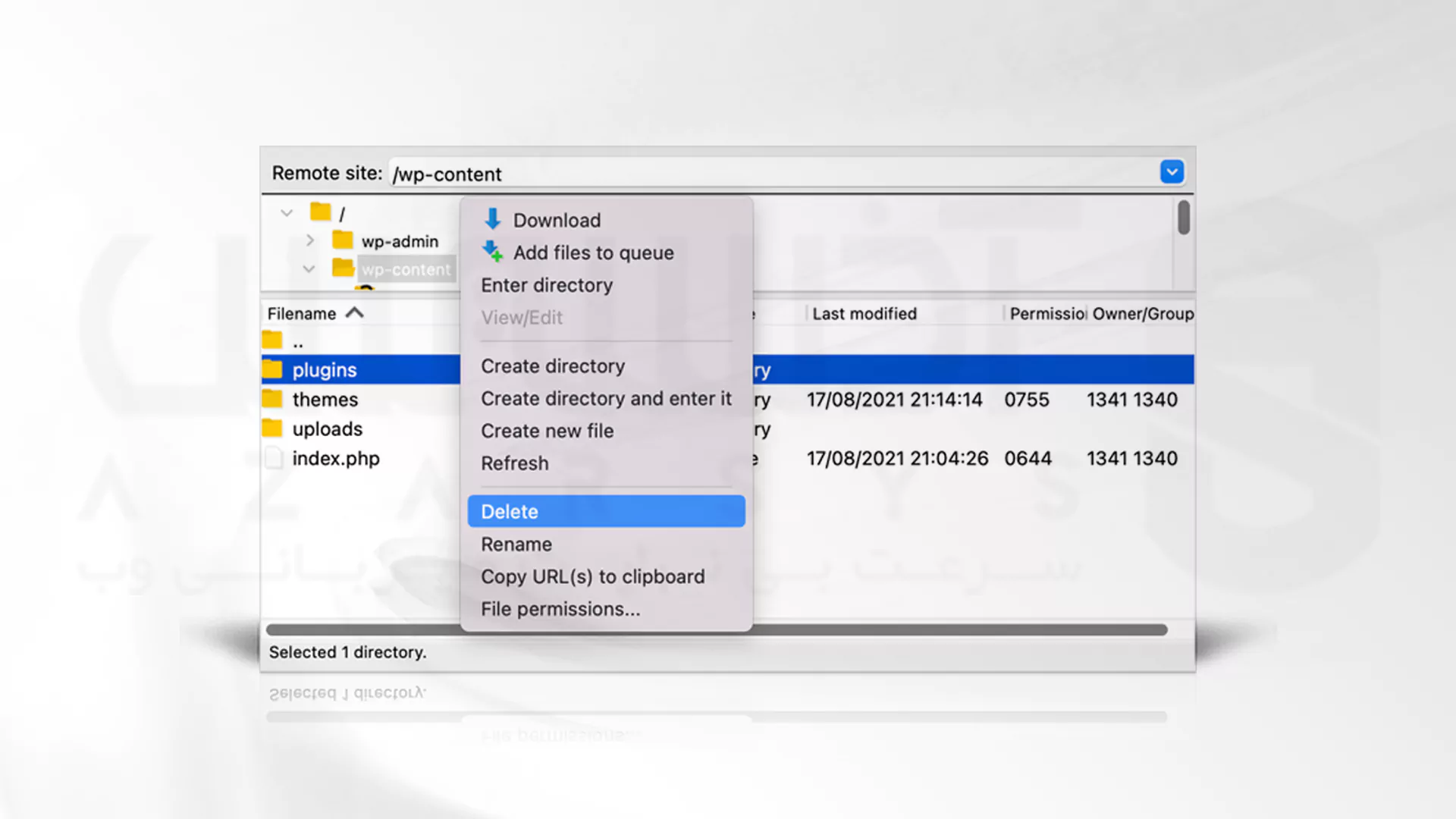

بهترین کاری که می توانید انجام دهید، حذف دایرکتوری پلاگین های خود و سپس نصب مجدداً آنها می باشد. این تنها راهی است که می توانید مطمئن شوید هیچ بک دوری در افزونه های شما وجود ندارد. همچنین می توان با کمک یک سرویس گیرنده FTP یا مدیر فایل میزبان وردپرس به فهرست پلاگین های خود دسترسی پیدا کنید.

برای رفتن به پوشه wp-content وب سایت، نیاز است که از یک نرم افزار استفاده کنید. پس از نصب نرم افزار، روی پوشه افزونه ها راست کلیک کرده و «delete» را انتخاب کنید.

حذف پوشه Themes و قالب های غیر ضروری

به جای صرف زمان برای جستجوی Backdoor در میان فایلهای خود، بهتر است فایل های بلا استفاده را حذف کنید. بعد از اینکه پوشه پلاگین غیر ضروری خود را حذف کردید، به سادگی می تواند پوشه themes را نیز به همان روش حذف کنید.

ممکن است شما نیز مانند کاربران دیگر، جستجو تمام فایل ها را چاره راه بدانید اما در نظر داشته باشید که شما نمی دانید Backdoor به طور حتمی در آنها آپلود شده است یا خیر. با حذف فایل های غیر ضروری، شما در زمان نیز صرفه جویی خواهید کرد.

جستجو پوشه Uploads برای فایل های PHP

در مرحله بعد برای پیدا کردن Backdoor در سایت وردپرس هک شده، باید به پوشه آپلودها بروید و مطمئن شوید که هیچ فایل PHP داخل آن وجود ندارد. شما نمی توانید یک ذلیل مثبت برای قرار گرفتن فایل PHP در این پوشه پیدا کنید زیرا این پوشه برای ذخیره فایل های رسانه ای مانند تصاویر طراحی شده است. پس اگر یک فایل PHP در آنجا پیدا کردید، باید حذف شود.

مانند پوشه افزونه ها و تم ها، فایل آپلودها را نیز در پوشه wp-content پیدا خواهید کرد. در داخل پوشه، برای هر سال و ماه یک فایلها را آپلود را مشاهده خواهید کرد، نیاز است که هر پوشه را ازجهت فایل های PHP بررسی کنید.

برخی از سرویس های FTP ابزارهایی را برای جستجو در پوشه ارائه می دهند. برای مثال، اگر از FileZilla استفاده میکنید، میتوانید روی پوشه راست کلیک کرده و «Add files to queue» را انتخاب کنید.

اکنون می توانید در لیست به دنبال فایل هایی با پسوند php. باشید. همچنین، کاربران پیشرفته ای که با SSH آشنایی دارند می توانند دستور زیر را اجرا کنند:

find uploads -name "*.php" -print

حذف فایل htaccess

برخی از هکرها ممکن است کدهای تغییر مسیر را به فایل .htaccess آپلود کنند که می تواند بازدیدکنندگان شما را به وبسایت دیگری ارسال کند. برای جلوگیری از این کار با استفاده از یک سرویس گیرنده FTP یا مدیر فایل، به سادگی فایل را از دایرکتوری root وب سایت حذف کنید:

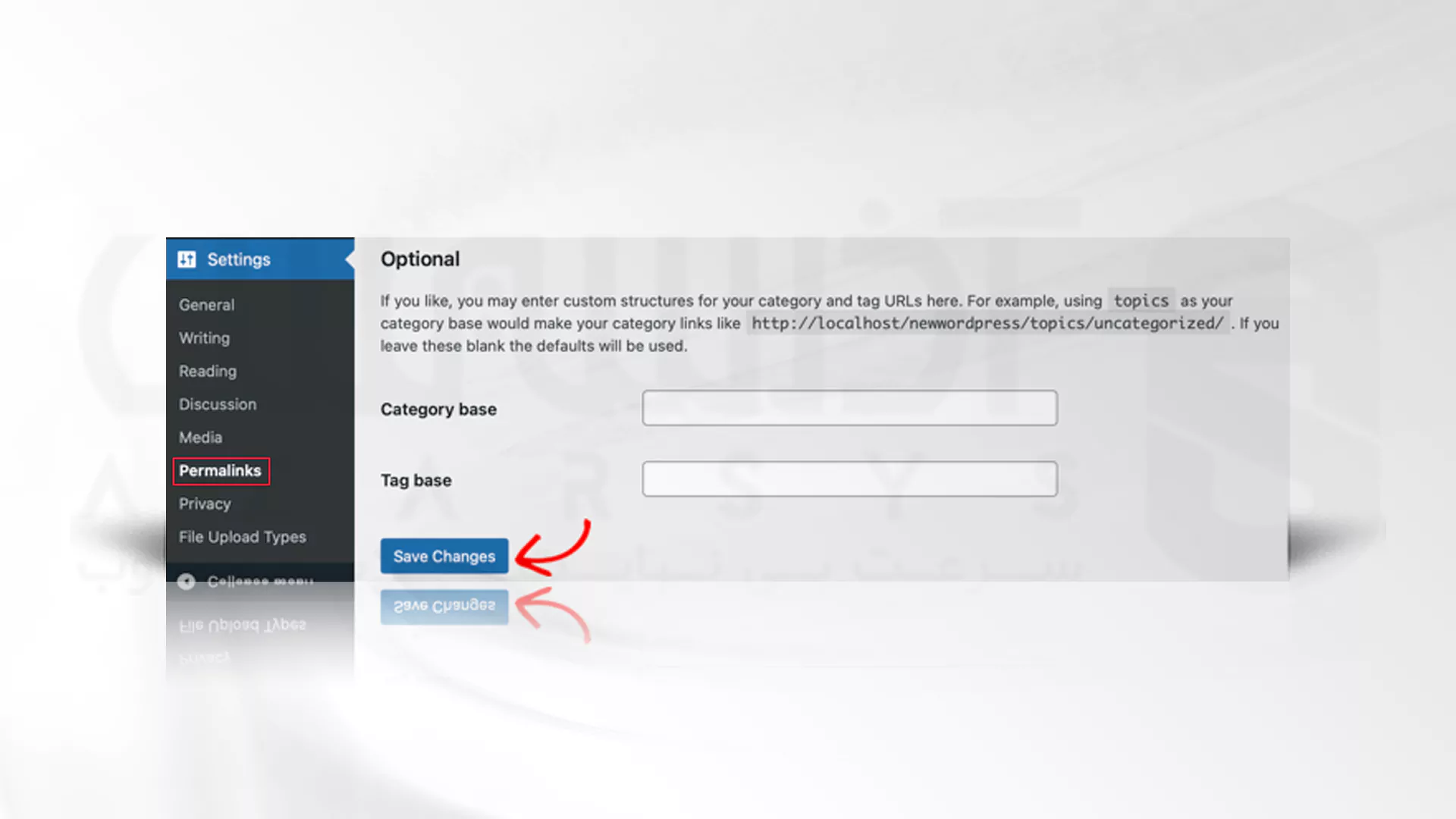

اگر نیاز دارید که فایل حذف شده را دوباره ایجاد کنید، باید به Settings » Permalinks در پنل مدیریت وردپرس بروید. با کلیک بر روی دکمه “Save Changes” یک فایل htaccess جدید ذخیره می شود:

بررسی فایل wp-config.php

wp-config.php یک فایل اصلی وردپرس که به آن اجازه می دهد با پایگاه داده، کلیدهای امنیتی و گزینه های توسعه دهنده ارتباط برقرار کند. این فایل در پوشه root وب سایت یافت می شود. با انتخاب گزینه های Open یا Edit در سرویس گیرنده FTP می توانید محتویات فایل را مشاهده کنید. این متد نیز به عنوان یک روش برای پیدا کردن Backdoor در سایت وردپرس هک شده می باشد.

بازیابی نسخه پشتیبان از وب سایت

اگر به طور منظم از وب سایت نسخه پشتیبان تهیه می کنید و هنوز نگران این هستید که وب سایت شما به طور کامل پاکسازی شده است یا خیر، بازیابی یک نسخه پشتیبان راه حل پیشنهادی می باشد. شما باید وب سایت خود را به طور کامل حذف کره و سپس یک نسخه پشتیبان را که قبل از هک شدن وب سایت شما گرفته شده است، بازیابی کنید.

نکاتی برای جلوگیری از هک شدن وبسایت

پس از بررسی روش های پیدا کردن بک دور در وردپرس هک شده، زمان آن رسیده است که امنیت سایت خود را برای جلوگیری از هک شدن در آینده بهبود بخشید :

تهیه نسخه پشتیبان به طور منظم از وب سایت

اگر قبلاً به طور منظم از وب سایت نسخه پشتیبان تهیه نکرده اید، بهتر است که از امروز اقدام کنید. در این میان، چندین افزونه وردپرسی وجود دارد که به شما این امکان را می دهد تا صورت خودکار از وب سایت وردپرس خود نسخه پشتیبان تهیه کرده و آنرا بازیابی کنید.

UpdraftPlus، یکی از بهترین افزونه های وردپرسی است که کاربران این امکان را می دهد تا برنامه های پشتیبان گیری خودکار را تنظیم کرده و در صورت بروز اتفاق وبسایت وردپرسی خود را بازیابی کنند.

نصب پلاگین امنیتی

زمانی که تمرکز خود را بر روی کسب و کارتان قرار داده اید، ممکن است نتوانید همه مواردی را که در وب سایت شما اتفاق می افتد را نظارت کنید. به همین دلیل است که توصیه می کنیم از یک افزونه امنیتی مانند Sucuri استفاده کنید.

ایمن سازی راه های ورود به وردپرس

دقت داشته باشید که ایمن کردن راه های ورود به وردپرس یکی از نکات حیاتی در این زمینه به شمار می رود. بهترین راه برای شروع این است که هنگام ایجاد حساب کاربری در وب سایت، از رمزهای عبور قوی استفاده کنید. همچنین توصیه می کنیم از یک ابزار مدیریت رمز عبور مانند 1Password نیز استفاده کنید.

کار بعدی، اضافه کردن احراز هویت دو مرحله ای به وبسایت وردپرسی می باشد. این روش می تواند از وب سایت در برابر رمزهای عبور سرقت شده و حملات brute force محافظت کند. این بدان معناست که حتی اگر فرد سودجو به نام کاربری و رمز عبور شما دسترسی پیدا کند، باز هم نمی تواند وارد وب سایت شود.

همچنین، نیاز است که تعداد دفعات ورود ناموفق به وبسایت را محدود کنید. وردپرس به کاربران امکان وارد کردن رمز عبور به دفعات متعدد را می دهد. با قفل کردن یک کاربر پس از پنج بار تلاش ناموفق برای ورود به سیستم، به طور قابل توجهی شانس هکر را برای بررسی جزئیات ورود را کاهش خواهد داد.

محافظت از ناحیه مدیریت وردپرس

با محافظت از ناحیه مدیریت از دسترسی غیرمجاز می توانید بسیاری از تهدیدات امنیتی رایج را مسدود کنید. برای مثال، کاربر می تواند با این روش از پوشه wp-admin با رمز عبور محافظت کند.

همچنین می توانید دسترسی به بخش مدیریت را به آدرس های IP استفاده شده توسط تیم خود محدود کنید. این روش دیگری برای مهار کردن هکرهایی است که نام کاربری و رمز عبور شما را کشف کرده اند.

غیر فعال کردن ویرایشگرهای تم و پلاگین

وردپرس دارای یک قالب داخلی و ویرایشگر افزونه است. با ویرایشگر plain text می توانید قالب و فایل های افزونه خود را مستقیماً از داشبورد وردپرس ویرایش کنید، اما این روش می تواند منجر به مشکلات امنیتی شود.

به عنوان مثال، اگر یک هکر به بخش مدیریت وردپرس شما نفوذ کند، می تواند از ویرایشگر داخلی برای دسترسی به تمام داده های وردپرس شما استفاده کند. پس از آن، می تواند بدافزار را توزیع کرده یا حملات DDoS را از وب سایت وردپرس شما راه اندازی کند. برای بهبود امنیت وردپرس، توصیه می کنیم ویرایشگرهای فایل داخلی را به طور کامل حذف کنید.

غیر فعال کردن اجرای PHP در پوشه های خاص وردپرس

به طور پیش فرض، اسکریپت های PHP را می توان در هر پوشه وب سایت اجرا کرد. با غیرفعال کردن و یا حذف PHP در پوشه هایی که به آن نیازی ندارید، می توانید وب سایت خود را ایمن تر کنید. به عنوان مثال، وردپرس هرگز نیازی به اجرای کدهای ذخیره شده در پوشه آپلود شما ندارد. اگر اجرای PHP را برای آن پوشه غیرفعال کنید، هکر نمیتواند Backdoor را اجرا کند. حتی در صورتی که آنرا با موفقیت آپلود نیز کرده باشد.

به روز رسانی وب سایت

هر نسخه جدیدی از وردپرس که ارائه می شود، ایمن تر از نسخه قبلی خواهد بود، چراکه از لحاظ ساختار امنیتی قوی تر شده است. هر زمان که آسیبپذیری امنیتی گزارش میشود، تیم اصلی وردپرس سخت تلاش میکند تا بهروزرسانی را منتشر کند. اگر وردپرس خود را به روز نگه نمی دارید، باید این را بپذیرید که در حال حاظر از نرم افزاری با آسیب پذیری های امنیتی شناخته شده استفاده می کنید. هکرها میتوانند وبسایتهایی را که نسخه قدیمیتر دارند جستجو کرده و از این آسیبپذیری برای دسترسی به آن استفاده کنند.

بحث امنیت تنها محدود به وبسایت نمی شود و نیاز است که جنبه های امنیتی را برای سرور نیز در نظر بگیرید. استفاده از سرورهایی با زیر ساخت قوی و فایروال های به روز، امنیت سرور تا حد زیادی تامین خواهد شد.

آذرسیس تنها ارائه دهنده سرور مجازی و سرور اختصاصی از 60 لوکیشن متنوع با کیفیت بالا می باشد که در تلاش است سرور های خود را با بروز ترین فایروال و سخت افزار آپدیت کند تا کاربران شاهد هیچ نقص امنیتی در سرور خود نباشند.

آذرسیس علاوه بر ارائه سرور، هاست باکیفیت و مقرون به صرفه نیز به شما عزیزان ارائه می دهد. جهت خرید، به وبسایت آذرسیس مراجعه کنید.

سخن آخر

پیدا کردن بک دور در وردپرس هک شده موضوعی بود که در این آموزش مورد بررسی قرار گرفت. با مطالعه، شما یاد خواهید گرفت چگونه می توان بک دور در وردپرس هک شده را پیدا کرده و آن را رفع کنید. امیدواریم این مقاله برای شما مفید بوده باشد. در صورت داشتن سوال می توانید از بخش نظرات با ما در ارتباط باشید. تیم پشتیبانی آذرسیس به صورت همیشه آنلاین در اختیار کاربران قرار دارد تا در صورت بروز مشکل فنی در کمتر زمان ممکن پاسخگوی آنها باشد.