SSH در لینوکس: راهی امن برای اتصال و مدیریت سرور از راه دور

مدت زمان مطالعه : 8 دقیقه

مدت زمان مطالعه : 8 دقیقه  0 کامنت

0 کامنتفرض کن یه روز بخوای از خونه یا حتی کافی شاپ به سرور لینوکست وصل بشی و همه کارهات رو بدون نشستن پای سیستم انجام بدی. اما یه نکته خیلی مهم: امنیت. اینجاست که SSH وارد میشه.

SSH یا Secure Shell یه تونل امن بین کامپیوتر تو و سرور درست می کنه یعنی می تونی فایل ها رو انتقال بدی برنامه اجرا کنی یا سرور رو مدیریت کنی، بدون اینکه نگران شنود یا هک باشی و نکته جالبش اینه که این پروتکل فقط یه ابزار برای وصل شدن نیست، بلکه می تونه بخش اصلی امنیت و مدیریت حرفهای سرور هم باشه.

تو این مقاله می خوایم ببینیم SSH چیه، چطور کار می کنه و چرا استفاده ازش برای هر کاربر لینوکس حیاتی هست.

لینوکس SSH چیست؟

SSH یه پروتکل شبکه ای امنه که تمام داده ها رو رمزگذاری می کنه یعنی هر چیزی که بین تو و سرور رد و بدل میشه، یه پوشش امن داره و کسی نمی تونه بهش دسترسی داشته باشه.

اما تو می تونی ازش برای تونل زنی، فورواردینگ و مدیریت چندین سرور همزمان استفاده کنی. اینا چیزهایی هستن که حرفه ای ها هر روز استفاده می کنن و کمتر تو راهنماهای مقدماتی می بینی.

کاربردهای کلیدی دستور SSH در لینوکس

حالا بریم سراغ عملی ترین چیزها:

1- وصل شدن به سرور از راه دور

ssh user@hostname

این ساده ترین روشه. اما حرفه ای ها ازش برای اجرای دستور روی چندین سرور همزمان استفاده می کنن:

ssh user@server1 "uptime" ssh user@server2 "df -h"

2- اجرای دستورات بدون اینکه وارد شل بشی

فرض کن می خوای فقط وضعیت یه سرویس رو ببینی یا خروجی یه فایل رو بگیری، بدون اینکه وارد سرور بشی:

ssh user@hostname 'systemctl status nginx'

اینجوری می تونی اسکریپت های اتوماسیون حرفه ای بنویسی.

3- انتقال امن فایل ها

با ابزارهای scp یا sftp می تونی فایل ها رو بین سیستم خودت و سرور جا به جا کنی، اونم بدون اینکه نگران امنیت باشی.

scp localfile.txt user@hostname:/remote/path/

و اگر می خوای پشتیبان گیری حرفه ای داشته باشی، از rsync همراه با پروتکل استفاده کن:

rsync -avz -e ssh /local/path user@remote:/remote/path

4- تونل زنی و Port Forwarding

این پروتکل می تونه ترافیک شبکه رو رمزگذاری کنه. مثلاً می خوای به یه دیتابیس داخلی وصل بشی بدون اینکه VPN نصب کنی:

ssh -L 3306:internal-db:3306 user@bastion-server

کلید SSH = امنیت + راحتی

ورود با یوزرنیم و پسورد دیگه قدیمیه. این پروتکل یه روش بهتر داره: احراز هویت با کلید عمومی. این یعنی یه جفت کلید (عمومی و خصوصی) درست میکنی و به جای پسورد، با کلید وصل میشی:

1- ساخت کلید SSH

ssh-keygen

این دستور یه کلید عمومی و خصوصی برات می سازه.

2- ارسال کلید عمومی به سرور

ssh-copy-id user@hostname

دیگه نیازی نیست هر بار رمز وارد کنی.

3- مدیریت کلید با ssh-agent

این دستور کلیدها رو نگه می داره تا لازم نباشه دائم رمز وارد کنی. سرعت و امنیت همزمان افزایش پیدا می کنه:

eval "$(ssh-agent -s)" ssh-add ~/.ssh/id_rsa

نکته حرفه ای: برای هر پروژه یا سرور، کلید جداگانه داشته باش و هر چند ماه کلید ها رو Rotate کن.

فایل کانفیگ SSH (~/.ssh/config)

می خوای هر بار دستور طولانی تایپ نکنی؟ یه فایل کانفیگ درست کن:

Host prod-db HostName db.example.com User admin Port 2222 IdentityFile ~/.ssh/id_rsa_prod

حالا فقط تایپ می کنی:

ssh prod-db

و وصل میشی، بدون دردسر تایپ دستورات طولانی.

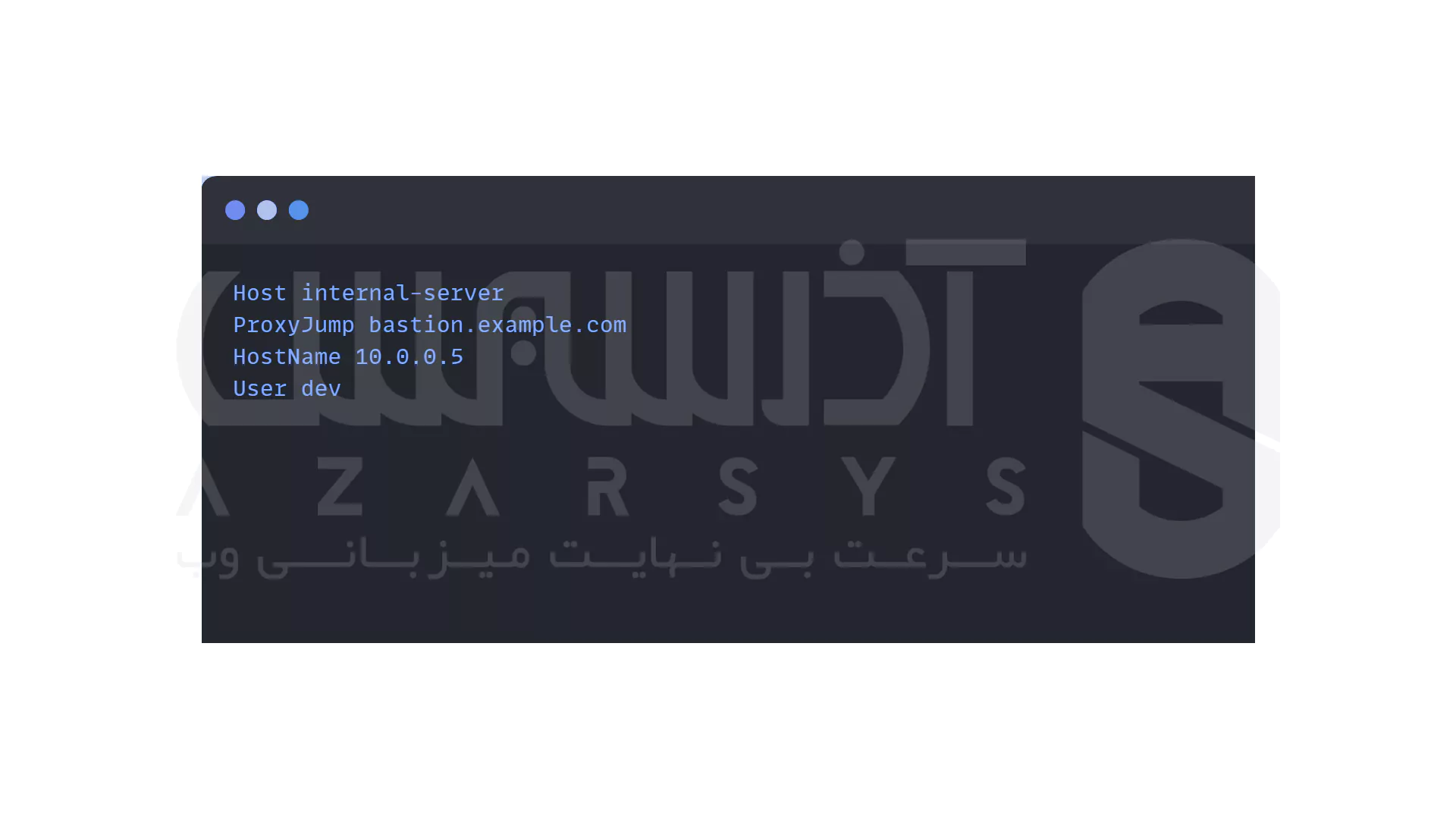

حرفه ای ها حتی از ProxyJump و Alias استفاده می کنن تا به سرورهای پشت Bastion سریع وصل بشن:

Host internal-server ProxyJump bastion.example.com HostName 10.0.0.5 User dev

نکات امنیتی پیشرفته

یه سری کارها هست که حتماً باید رعایت کنی تا این پروتکل امن باشه:

ورود با پسورد رو غیرفعال کن و فقط از کلید عمومی استفاده کن

استفاده از Fail2Ban یا CrowdSec برای جلوگیری از حملات Brute Force

محدود کردن دسترسی به IP مشخص

فعال کردن Two-Factor Authentication (U2F/OTP)

مانیتورینگ مداوم لاگ ها و تشخیص رفتار غیرعادی

سخن آخر

SSH یه ابزار قدرتمند و امنه که مدیریت سرورهای لینوکس رو از راه دور ساده و مطمئن می کنه. با یادگیری کاربردهای کلیدی، استفاده از کلیدهای SSH و رعایت نکات امنیتی، نه تنها کارهات سریع تر و راحت تر انجام میشن، بلکه امنیت سرورت هم تضمین میشه.

پس وقت بذار و این پروتکل رو جدی بگیر؛ این مهارت هم برای کاربران حرفه ای و هم برای تازه کارها ضروریه و مسیر مدیریت سرورهای لینوکس رو برای همیشه امن و ساده می کنه.

اگه دنبال تجربه عملی و حرفه ای هستی، یک سرور مجازی لینوکس از آذرسیس بگیر و همین الان SSH رو روی سرورت تست کن. این بهترین راه برای یادگیری عملی و امن مدیریت سرور هست!

برای رمزگذاری داده ها، انتقال امن فایل و مدیریت سرور بدون نگرانی از هک یا شنود.

می توانید سرورها، یوزر و پورت ها را ذخیره کنید تا با یک دستور ساده وصل شوید.